یک پژوهش جدید از شناسایی شبکهای هماهنگ متشکل از بیش از ۵۰ حساب کاربری جعلی در شبکه اجتماعی اکس پرده برداشته است که با استفاده از هوش مصنوعی، یک عملیات نفوذ گسترده را با هدف تحریک به براندازی علیه جمهوری اسلامی ایران پیش میبرد. این شبکه که با نام رمز «فرار از زندان» (PRISON BREAK) معرفی شده، فعالیتهای خود را بهویژه از ژانویه ۲۰۲۵ آغاز کرده و به طور مستقیم با وقایع جنگ ۱۲روزه، از جمله حمله هوایی به زندان اوین در تهران، همزمان کرده است.

بر اساس گزارش تحقیقی «سیتیزنلب» (Citizen Lab)، شواهد موجود با درجه اطمینان بالا نشان میدهد که یک نهاد دولتی اسرائیل یا یک پیمانکار خصوصی تحت نظارت مستقیم آن، مسئول اجرای این عملیات پیچیده است. این کارزار با تولید و انتشار محتوای دستکاریشده، از جمله ویدیوهای «جعل عمیق» (Deepfake)، اخبار دروغین و تصاویر ساختگی، تلاش کرده تا مردم را به خیابانها بکشاند.

این پست، ترجمه و تخلیص گزارش سیتیزن لب است که در ۲ اکتبر ۲۰۲۵ منتشر شد (بایگانی).

رقابت ژئوپلیتیک و ایدئولوژیک جمهوری اسلامی ایران و اسرائیل، دهههاست که به عرصههای مختلفی از جمله اینترنت کشیده شده است. هر دو طرف از فناوریهای ارتباطی و رسانهای به عنوان ابزاری برای پیشبرد اهداف خود استفاده میکنند. جمهوری اسلامی ایران با ایجاد یکی از پیچیدهترین سیستمهای سانسور اینترنت در جهان، محدود کردن رسانهها و سرکوب منتقدان در خارج از کشور، تلاش کرده تا کنترل روایتها را در دست بگیرد. در مقابل، شرکتهای اسرائیلی مانند «تیم خورخه» و «گروه ارشمیدس» به دلیل اجرای عملیاتهای نفوذ مخفی و پیشرفته در سطح جهانی و ارتباطات ادعایی با جامعه اطلاعاتی این کشور، شهرت یافتهاند. عملیات «فرار از زندان» در همین بستر تقابل اطلاعاتی ظهور کرده است.

تحقیقات قبلی سیتیزن لب تلاشهای جمهوری اسلامی ایران برای انتشار اطلاعات نادرست را آشکار کرده است. در این تحقیق، ما بر «طرف دیگر» رقابت ژئوپلیتیکی تمرکز میکنیم: یعنی، یک تلاش سازمانهای اطلاعاتی که به نظر ما به احتمال زیاد توسط یک نهاد از دولت اسرائیل یا یک پیمانکار خصوصی که از نزدیک با آن همکاری میکند، انجام میشود.

«جنگ دوازده روزه» و حمله به اوین: بستری برای عملیات نفوذ

محور اصلی فعالیتهای این شبکه نفوذ، «جنگ دوازده روزه» بود که در ۱۳ ژوئن ۲۰۲۵ با حملات گسترده اسرائیل به سایتهای نظامی، تأسیسات هستهای و فرماندهان نظامی سپاه آغاز شد. این جنگ، اوج تنشهای چندساله بر سر برنامه هستهای ایران بود. در جریان این درگیری، علاوه بر حملات متقابل موشکی و پهپادی، اسرائیل تأسیسات نفتی و حتی ساختمان صداوسیمای جمهوری اسلامی ایران در تهران را هدف قرار داد. این حملات با فراخوان بنیامین نتانیاهو از مردم ایران برای قیام علیه حکومت، گمانهزنیها درباره هدف «تغییر رژیم» را تقویت کرد.

نقطه عطف این درگیری، حمله هوایی نیروهای دفاعی اسرائیل در ۲۳ ژوئن به زندان اوین تهران بود. روز قبل از آتشبس، نیروهای دفاعی اسرائیل (IDF) چندین حمله هوایی به زندان اوین در تهران انجام دادند. این بازداشتگاه به دلیل بدرفتاری با زندانیان سیاسی و گزارشهای مکرر از حبس انفرادی و شکنجه بدنام است. در میان بازداشتشدگان، اتباع دوگانه و خارجی نیز وجود دارند که برای اعمال نفوذ در «دیپلماسی گروگانگیری» رژیم نگهداری میشوند. حمله روز باعث خسارت و اختلال شدید در داخل این بازداشتگاه شد و نگرانیهایی را در مورد ایمنی زندانیان، از جمله مخالفان برجسته، ایجاد کرد. به گفته مقامات ایرانی، ۸۰ نفر در این حمله کشته شدند. گروهی از مدافعان برجسته حقوق بشر ایرانی، از جمله نرگس محمدی، برنده جایزه صلح نوبل، و همچنین سازمانهای بینالمللی حقوق بشر این حمله را به عنوان نقض جدی قوانین بینالمللی بشردوستانه محکوم کردند..

شناسایی شبکه «فرار از زندان»

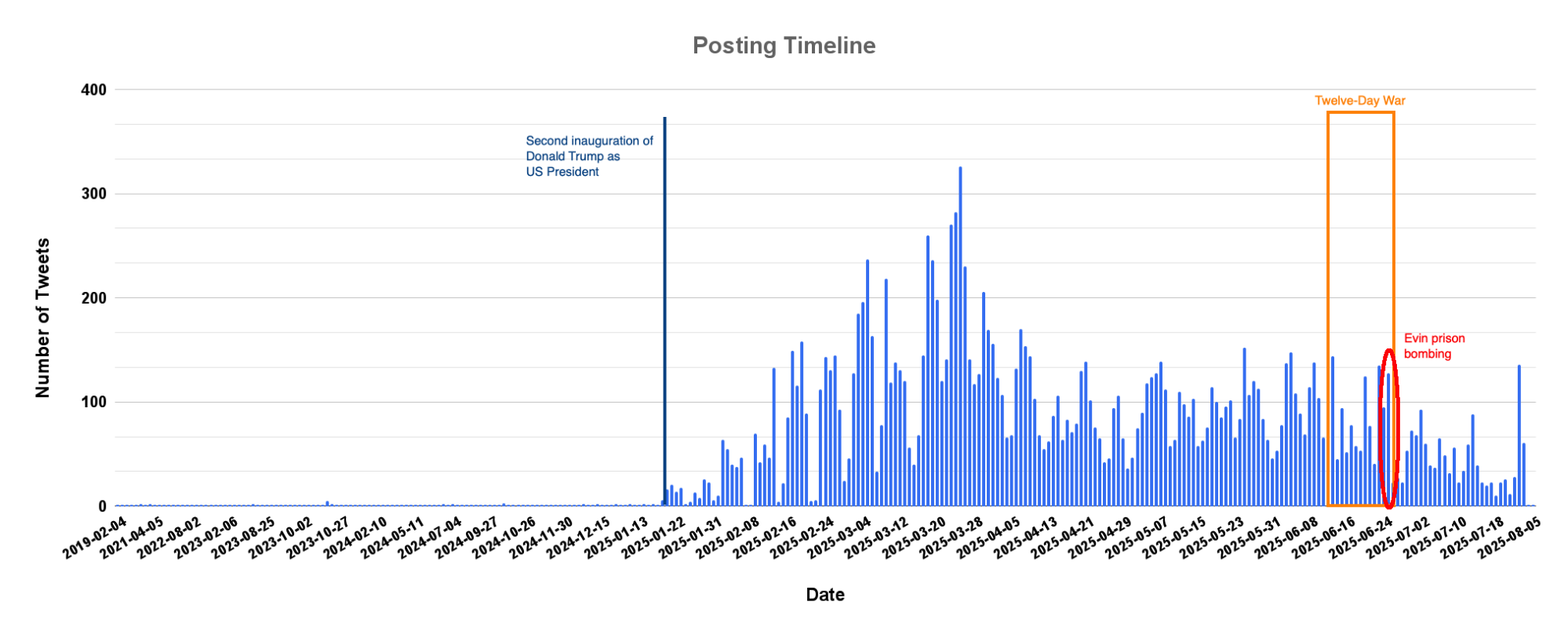

این شبکه برای اولین بار توسط «دارن لینویل»، از مرکز پزشکی قانونی رسانهای در دانشگاه کلمسون، شناسایی شد. تیم او مجموعهای از ۳۷ حساب کاربری در شبکه ایکس را با ویژگیهای مشترک کشف کردند: فعالیت در ساعات مشخصی از روز، استفاده از کلاینت یکسان (نسخه وب اپلیکیشن ایکس که کمتر رایج است)، استفاده از تصاویر پروفایل سرقتی یا نامشخص و انتشار محتوای یکسان با هشتگهای مشابه. نکته قابل توجه این بود که تمام این حسابها در سال ۲۰۲۳ ایجاد شده بودند اما تا ژانویه ۲۰۲۵ تقریباً هیچ فعالیتی نداشتند. محققان سیتیزنلب با استفاده از تکنیکهای جمعآوری دادههای منبعباز و تحلیل فرادادهها، این شبکه را مورد بررسی عمیقتر قرار دادند.

همزمانی با حمله به اوین: اوج عملیات

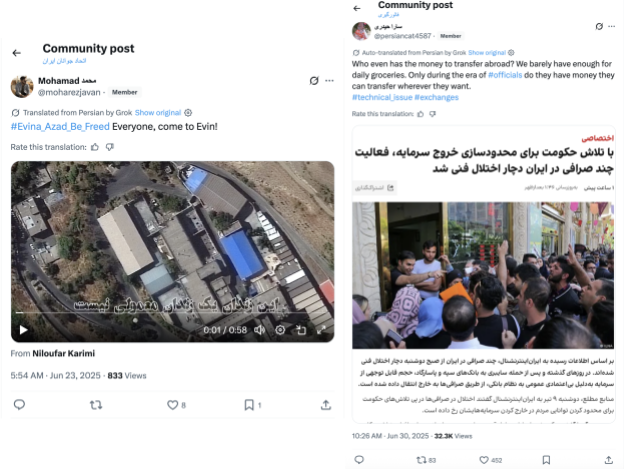

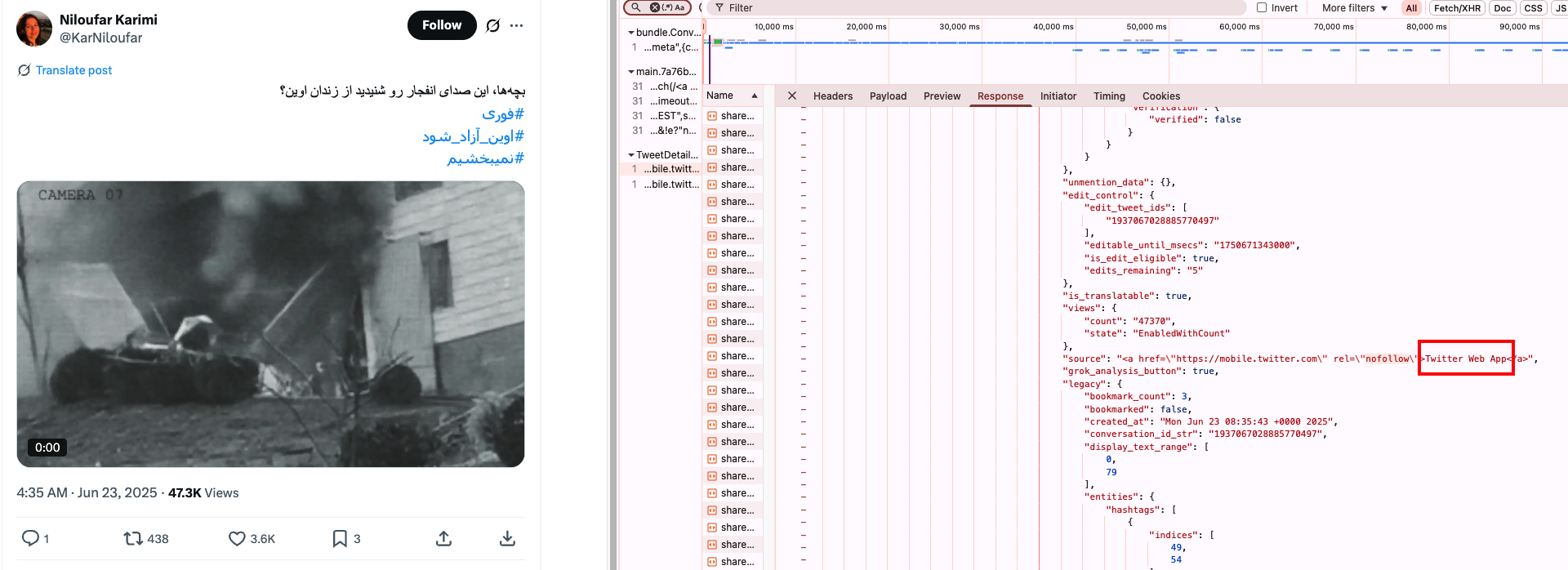

هماهنگی این شبکه با حمله نظامی به اوین به حدی دقیق بود که نشان از اطلاع قبلی گردانندگان آن از این عملیات نظامی دارد. در ساعت ۱۱:۵۲ صبح به وقت تهران، در حالی که حملات هوایی در جریان بود، یکی از حسابهای شبکه پستی درباره شنیده شدن صدای انفجار در مسیر زندان منتشر کرد. تنها ۱۳ دقیقه بعد، در ساعت ۱۲۰:۰۵، حساب دیگری به نام @KarNiloufar ویدیویی از لحظه ادعایی اصابت موشک به ورودی زندان منتشر کرد.

این ویدیو که بعداً توسط بیبیسی فارسی «ساختگی» اعلام شد، یک نمونه «جعل عمیق» بود که در ابتدا برخی رسانههای بینالمللی را فریب داد و بازنشر شد. انتشار این ویدیوی ساختگی در حین وقوع حمله واقعی، بیانگر یک عملیات روانی از پیش طراحیشده است. دقایقی پس از این ویدیو، شبکه موجی از پیامها را با هدف کشاندن مردم به سمت زندان اوین به راه انداخت. حسابهای کاربری با عباراتی چون «منطقه اکنون امن است» و «برای آزادی زندانیان بروید»، تلاش کردند تا یک تجمع اعتراضی را شکل دهند. یکی از این پستها که با ویدیویی حرفهای از تصاویر اعتراضات و بدرفتاری با زندانیان همراه بود، توانست ۴۶ هزار بازدید و بیش از ۳۵۰۰ لایک کسب کند.

روایت جامعتر: تلاش برای براندازی

فعالیتهای شبکه «فرار از زندان» به حمله اوین محدود نبود. با شروع «جنگ دوازده روزه» در ۱۳ ژوئن، این شبکه تصاویری از ناآرامیهای داخلی و بیثباتی در ایران منتشر کرد. ویدیوهایی از انفجار خودروهای نظامی یا حضور نیروهای امنیتی در پشتبامها با هدف القای این تصور منتشر شد که کشور در آستانه فروپاشی است.

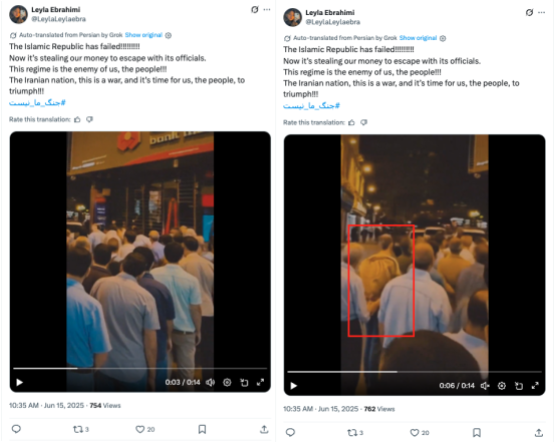

دو روز بعد، این شبکه با انتشار ویدیوهایی ساختگی از صفهای طولانی در مقابل بانکها، بر بحران اقتصادی تأکید کرد و از مردم خواست پولهای خود را از بانکها خارج کنند زیرا «جمهوری اسلامی در حال سرقت پول ما برای فرار مقاماتش است».

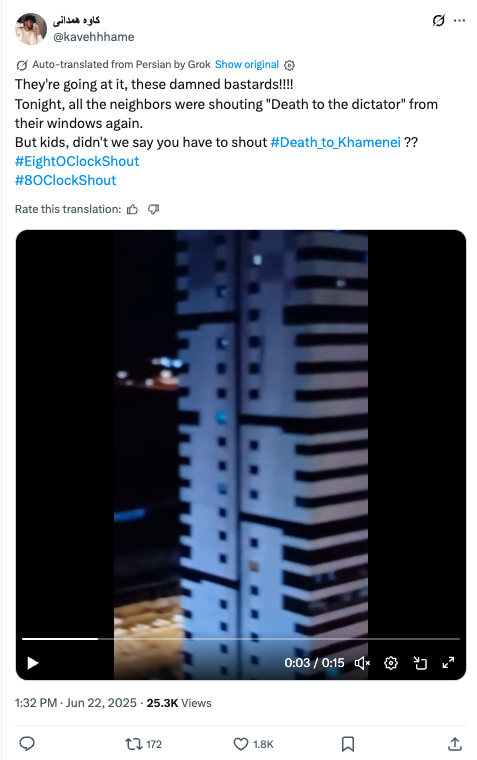

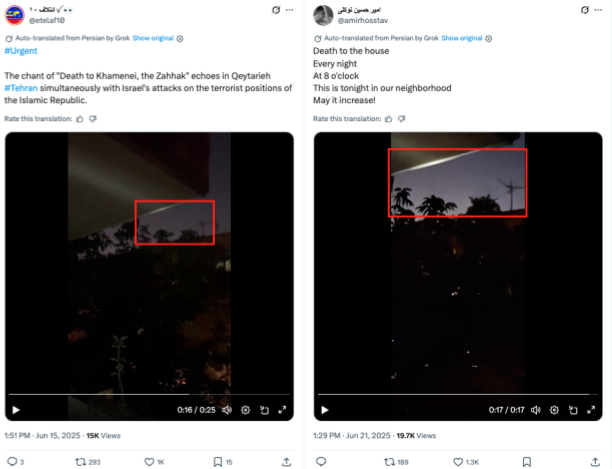

از ۲۰ تا ۲۲ ژوئن، شبکه کارزاری با هشتگ #فریاد_ساعت_۸ به راه انداخت و از مردم خواست تا هر شب ساعت ۸ روی بالکنهای خود شعار «مرگ بر خامنهای» سر دهند. این اقدام تلاشی برای احیای یکی از شیوههای اعتراضی شناختهشده در ایران بود. ویدیوهای متعددی از مشارکت ادعایی مردم در این کارزار منتشر شد که برخی از آنها بین ۲۰ تا ۶۰ هزار بازدید داشتند، اما بررسیها نشان داد حداقل بخشی از این ویدیوها دستکاری شده یا بازیافتی بودند.

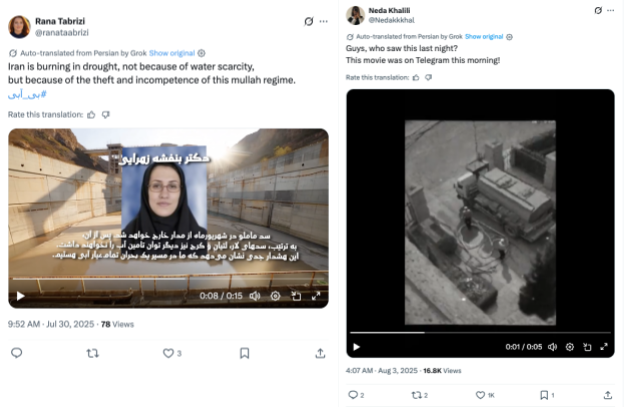

پستهای PRISONBREAK متعاقباً به محتوای مربوط به بحران آب و انرژی جاری کشور روی آوردند. ایران با خشکسالی پنج ساله مواجه بوده است و در ماه ژوئیه، مقامات دولتی اعلام کردند که احتمالاً آب تهران ظرف چند هفته تمام خواهد شد. بحران آب و کمبود انرژی، زندگی را برای ایرانیان پس از جنگ دوازده روزه به طور فزایندهای دشوار کرد. به نظر میرسد.

ابزارهای دیجیتال: هوش مصنوعی و جعل هویت رسانهای

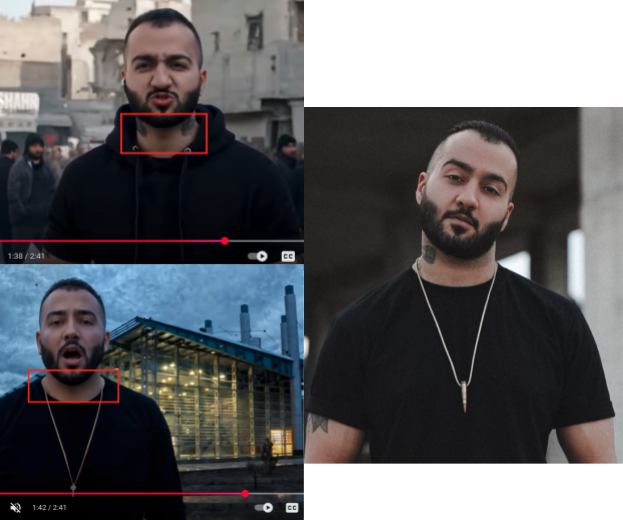

استفاده از هوش مصنوعی یکی از ویژگیهای برجسته این عملیات بود. در یکی از پیچیدهترین نمونهها، شبکه ویدیویی در یوتیوب منتشر کرد که در آن سه خواننده سرشناس ایرانی، مهدی یراحی، توماج صالحی و شروین حاجیپور، نسخه تغییریافتهای از آهنگ اعتراضی «برای» را اجرا میکنند. در نسخه دستکاریشده، اشعار آهنگ به فراخوانی مستقیم برای انقلاب تبدیل شده بود. این ویدیو که با استفاده از جعل عمیق چهره و صدای خوانندگان ساخته شده بود، حاوی خطاهای فنی آشکاری بود، مانند تکرار خالکوبی توماج صالحی یا حرکت غیرطبیعی جمعیت در پسزمینه.

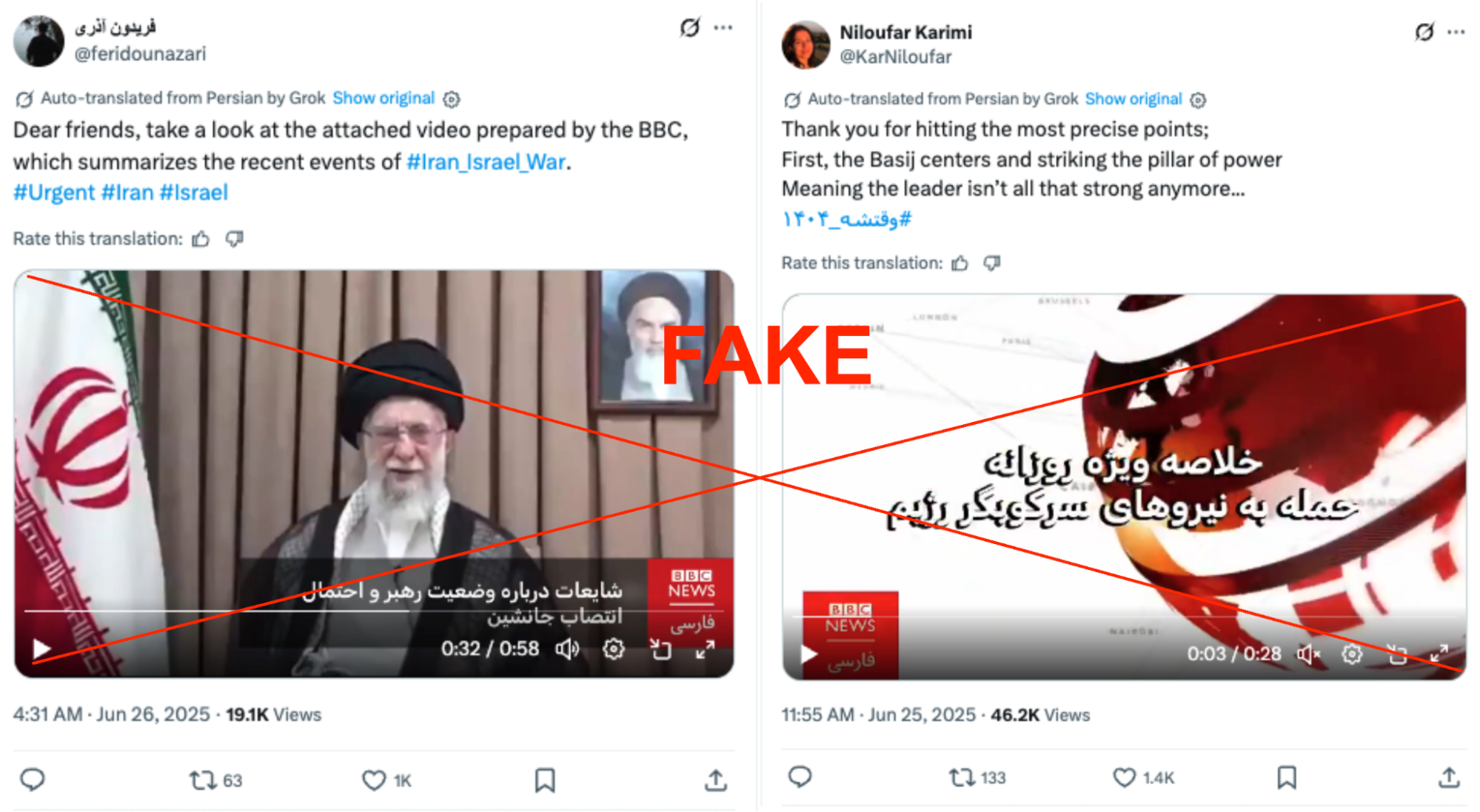

علاوه بر هوش مصنوعی، این شبکه هویت رسانههای معتبر را نیز جعل کرد. در چندین مورد، تصاویری از مقالات یا ویدیوهای خبری جعلی با لوگوی بیبیسی فارسی منتشر شد. یکی از این مقالات جعلی ادعا میکرد که «مقامات در حال فرار از کشور هستند». بیبیسی فارسی تأیید کرد که هرگز چنین محتوایی را منتشر نکرده است.

به همین ترتیب، اخباری ساختگی به پایگاه خبری «افکارنیوز» نسبت داده شد که در وبسایت این رسانه یافت نمیشد.

تاکتیکهای انتشار: از بازنشر محتوای قدیمی تا تقویت مصنوعی

گردانندگان شبکه «فرار از زندان» برای افزایش بازدید و تأثیرگذاری محتوای خود از چندین تاکتیک استفاده میکردند. یکی از این روشها، بازیافت ویدیوهای قدیمی از اعتراضات بود. آنها ویدیوهایی را که هفتهها قبل توسط کاربران دیگر منتشر شده بود، برش داده و با کیفیت پایینتر بازنشر میکردند و ادعا میکردند که این تصاویر جدید و مربوط به محله خودشان است. در برخی موارد، صدای شعارهای اعتراضی به صورت ناشیانهای روی ویدیوهای نامرتبط مونتاژ شده بود.

برای تقویت مصنوعی، این شبکه محتوای خود را در «انجمنهای ایکس» (X Communities) که گروههای گفتگوی موضوعی هستند، منتشر میکرد. آنها پستهای خود را در انجمنهای مخالف جمهوری اسلامی با هزاران عضو به اشتراک میگذاشتند تا بازدید آنها را به طور مصنوعی افزایش دهند. همچنین، اعضای شبکه به طور مداوم پستهای یکدیگر را بازنشر میکردند تا دامنه انتشار محتوا را گسترش دهند. در نهایت، آنها با تگ کردن حسابهای رسانههای جریان اصلی مانند بیبیسی فارسی، صدای آمریکا و ایران اینترنشنال، تلاش میکردند تا محتوای ساختگی خود را به این رسانهها نیز بقبولانند.

نشانههای یک شبکه ساختگی و هماهنگ

چندین مدرک قوی نشان میدهد که شبکه «فرار از زندان» مجموعهای از حسابهای هماهنگ و غیرواقعی است. حدود نیمی از حسابهای این شبکه با یک دامنه ایمیل ناشناس و احتمالاً اختصاصی ثبتنام کردهاند. همه حسابها در سال ۲۰۲۳ ایجاد شدهاند، اما ۹۹/۵ درصد از فعالیت آنها پس از ژانویه ۲۰۲۵ رخ داده است که نشاندهنده فعالسازی هماهنگ آنهاست.

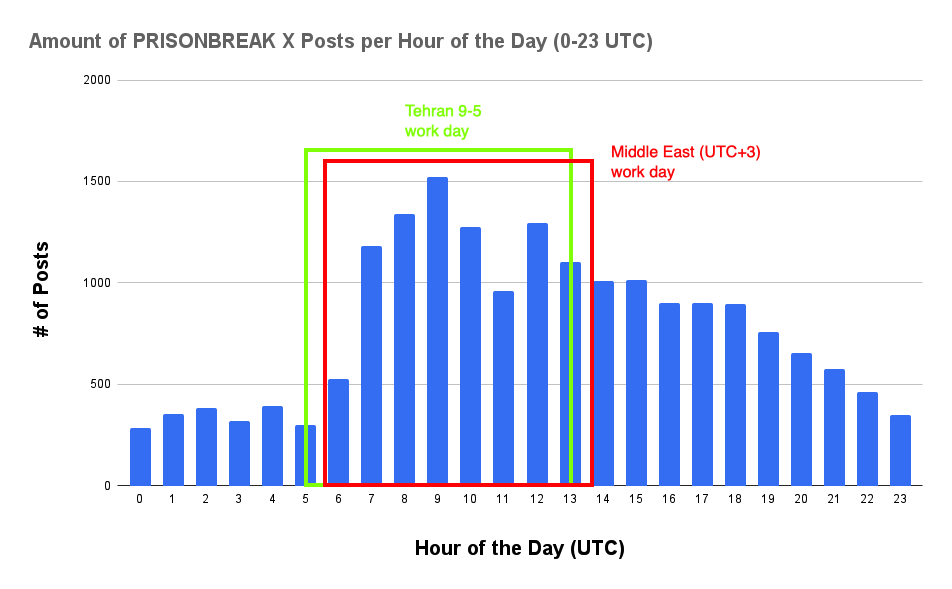

الگوی زمانی انتشار پستها نیز با ساعات کاری یک تیم حرفهای مطابقت دارد. فعالیت شبکه معمولاً از ساعت ۹:۳۰ صبح به وقت تهران آغاز شده، در میانه روز به اوج خود میرسد و پس از ساعت ۶:۳۰ بعد از ظهر کاهش مییابد.

علاوه بر این، حدود ۷۵ درصد پستها از طریق نسخه دسکتاپ ایکس منتشر شدهاند که این رفتار نیز بیشتر با فعالیت یک تیم سازمانی مطابقت دارد تا کاربران عادی که عمدتاً از اپلیکیشن موبایل استفاده میکنند.

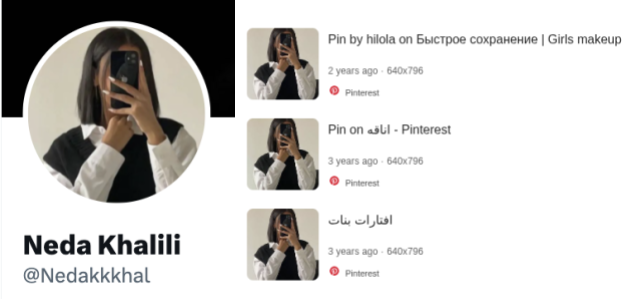

در نهایت، تصاویر پروفایل اکثر حسابها یا چهره فرد را پنهان میکند یا از وبسایتهای عکس استوک و پینترست برداشته شده است.

حساب مرموز @TelAviv_Tehran: یک متحد یا بخشی از عملیات؟

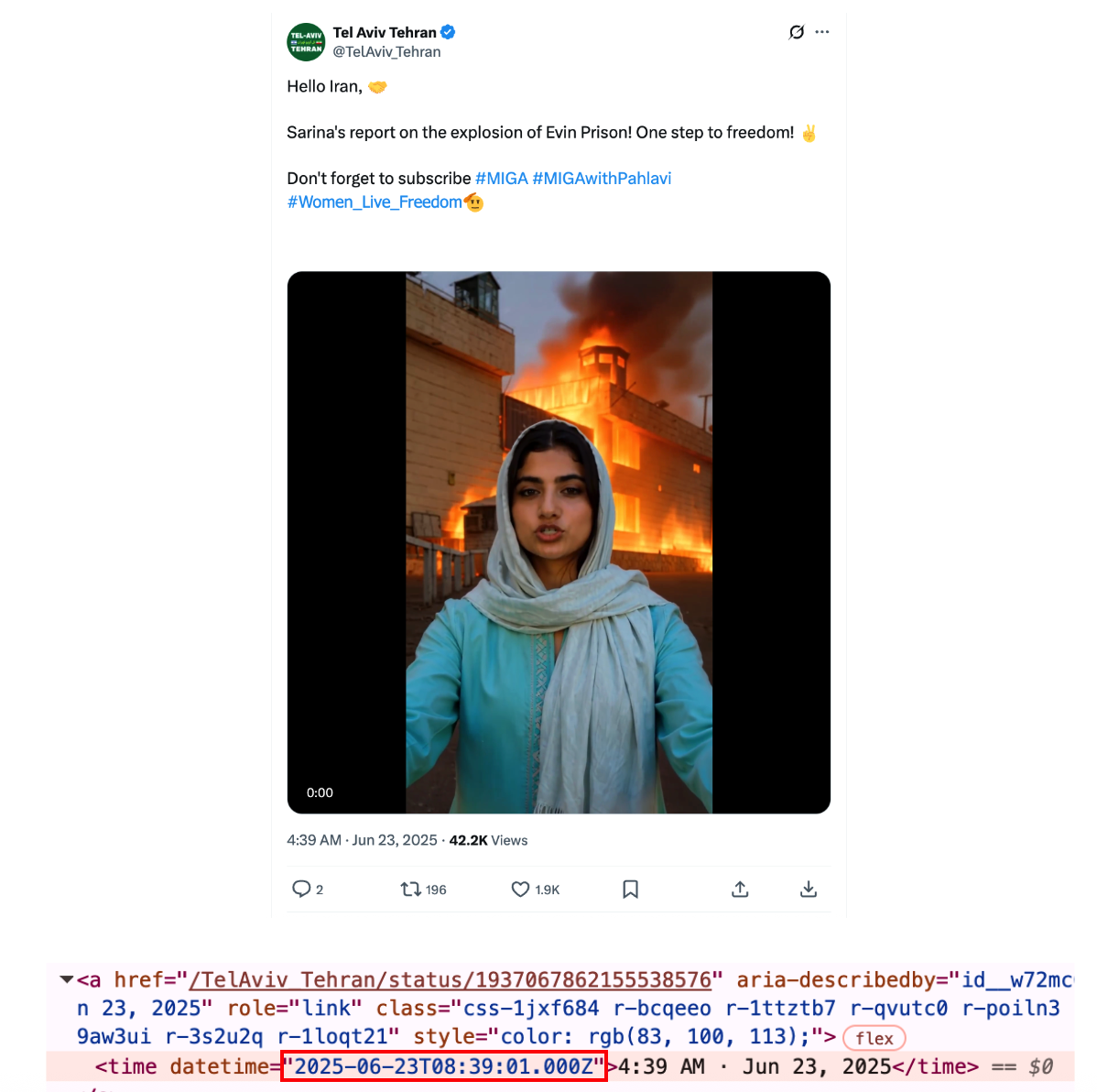

در کنار این شبکه، یک حساب کاربری دیگر در ایکس با نام @TelAviv_Tehran شناسایی شد که اگرچه رسماً بخشی از شبکه نیست، اما هماهنگی نزدیکی با آن دارد. این حساب با استفاده از یک شخصیت مجازی و کاملاً ساختهشده با هوش مصنوعی (یک خبرنگار زن ایرانی)، ویدیوهایی در تمسخر رهبران جمهوری اسلامی و ترویج دوستی میان مردم ایران و اسرائیل منتشر میکند.

این حساب در روز حمله به زندان اوین، تنها چهار دقیقه پس از انتشار ویدیوی جعلی شبکه «فرار از زندان»، ویدیوی ساختگی دیگری از آتشسوزی در زندان منتشر کرد.

همچنین، این حساب توسط همان حسابهای کاربری جعلی که محتوای شبکه اصلی را تقویت میکردند، تبلیغ میشد و بسیاری از ویدیوهای تولیدی شبکه را بازنشر میکرد. این شواهد نشان میدهد که این حساب حداقل با شبکه «فرار از زندان» در هماهنگی عمل میکند.

فرضیه اصلی: رد پای یک نهاد دولتی اسرائیلی

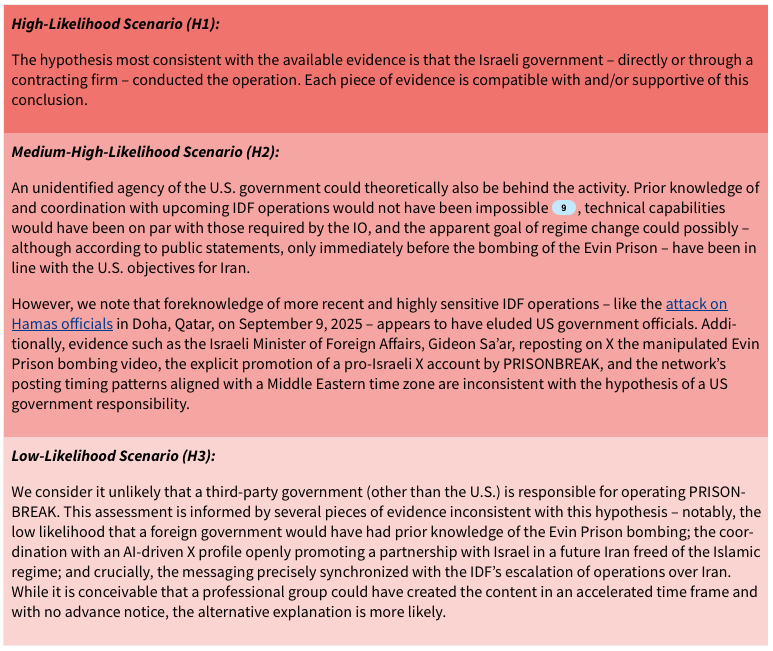

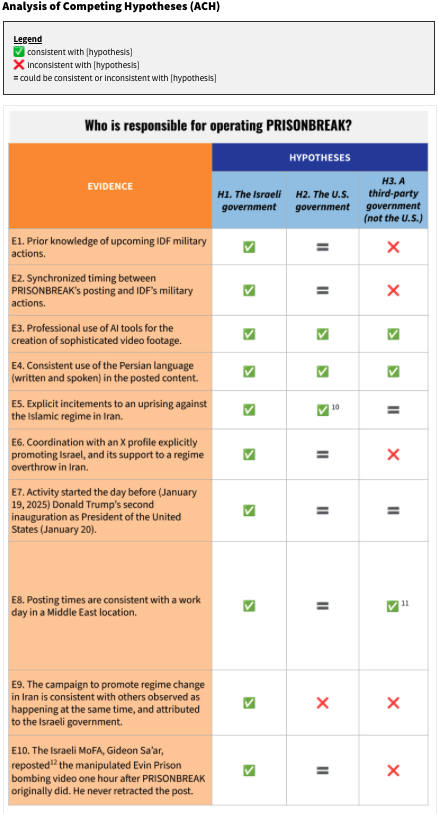

اگرچه سیتیزنلب نمیتواند به طور قطعی گرداننده این عملیات را مشخص کند، اما تحلیل فرضیههای رقیب (Analysis of Competing Hypotheses یا ACH) به این نتیجه میرسد که محتملترین سناریو، دخالت دولت اسرائیل است.

هماهنگی دقیق با عملیاتهای نظامی نیروهای دفاعی اسرائیل، بهویژه حمله به زندان اوین، نیازمند دسترسی به اطلاعات طبقهبندیشدهای است که بعید به نظر میرسد یک گروه غیردولتی یا کشور ثالث در اختیار داشته باشد.

همچنین، همسویی کامل اهداف عملیات با سیاستهای اعلامی اسرائیل برای تغییر رژیم در ایران و استفاده از تاکتیکهای پیشرفتهای که در گذشته توسط شرکتهای اسرائیلی به کار گرفته شده، این فرضیه را تقویت میکند. فرضیه دخالت دولت آمریکا به دلیل ناهماهنگی برخی شواهد (مانند ساعات فعالیت منطبق با خاورمیانه) کمتر محتمل است و فرضیه دخالت یک کشور ثالث به دلیل عدم دسترسی به اطلاعات نظامی اسرائیل، بسیار بعید تلقی میشود.

نتیجهگیری: نسل جدید عملیات نفوذ در دوران جنگ

عملیات «فرار از زندان» نمونهای برجسته از نسل جدید عملیات نفوذ است که در آن از هوش مصنوعی، جعل عمیق و هماهنگی با رویدادهای نظامی واقعی برای دستیابی به اهداف سیاسی استفاده میشود. این کارزارها از ماهیت الگوریتمی شبکههای اجتماعی که محتوای هیجانانگیز و جنجالی را ترویج میدهند، بهره میبرند و تشخیص آنها برای عموم مردم دشوار است. این گزارش نشان میدهد که چگونه در دوران درگیریهای نظامی، مرز میان جنگ فیزیکی و جنگ اطلاعاتی بیش از هر زمان دیگری در حال محو شدن است و بازیگران دولتی به طور فزایندهای از ابزارهای دیجیتال برای شکل دادن به افکار عمومی و بیثبات کردن دشمنان خود استفاده میکنند.