خانههای هوشمند زیبا هستند؛ چراغهایی که خودکار تنظیم میشوند، ترموستاتهایی که حضور شما را پیشبینی میکنند، دوربینهایی که خیالتان را از امنیت راحت میسازند، و جاروبرقیهایی که بیصدا میخزند و نقشهی سهبعدی خانهتان را کاملتر میکنند. اما همین «هوشمندی» اگر شفافیت نداشته باشد خانه را از حریم خصوصی به «فضای حسگرمحور» تبدیل میکند: هر حرکت، هر صدا، هر الگوی رفتوآمد، و حتی چیدمان مبل و تخت و میز کار، تبدیل به داده میشود؛ دادهای که به کجا میرود، چگونه ذخیره یا تحلیل میشود، و چه کسی کنترل نهایی آن را در اختیار دارد؟

در گام اول باید تکلیف سه چیز روشن شود:

- «مالکیت» سختافزار و نرمافزار: آیا شما مالک واقعی دستگاه هستید یا صرفا مجوز استفاده دارید؟

- «حاکمیت داده»: دادهها کجا میروند و تحت قوانین کدام حوزه قضایی قرار میگیرند؟

- «کانالهای کنترل از راه دور»: چه کسی میتواند از بیرون فرمان بدهد، بهروزرسانی کند، یا حتی دستگاه شما را خاموش کند؟

تجربههای میدانی نشان میدهد در بسیاری از محصولات IoT با منشا چین، پاسخ عملی به این پرسشها، بهزیان مصرفکننده است!

پرونده اول: «جاروبرقی من علیه من شورید»

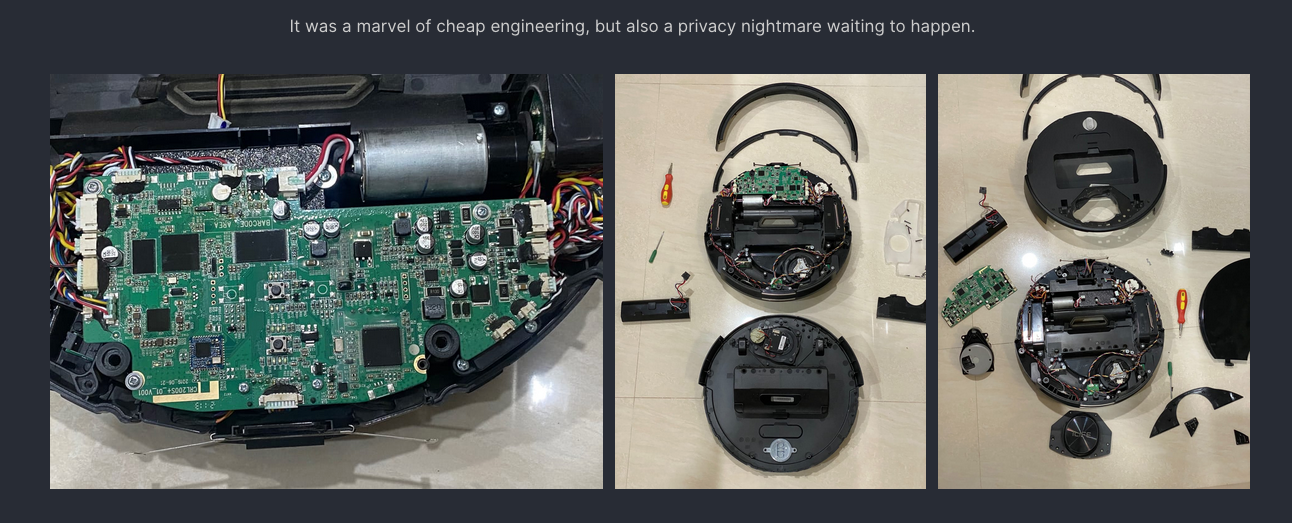

یکی از مستندترین نمونهها، داستان مهندس نرمافزاری است که تلاش کرد تلهمتری جاروبرقی رباتیک خود (iLife A11) را که دائما به سرورهای چینی ارسال میشد محدود کند. او صرفا یک قانون ساده در فایروال گذاشت تا «ثبتوقایع پرحجم» متوقف شود، نه کانالهای بهروزرسانی. چند روز همهچیز خوب بود؛ ناگهان دستگاه «مُرد»! به مرکز خدمات رفت و «سالم» برگشت؛ چند روز بعد دوباره مرد. گارانتی که تمام شد، تصمیم گرفت با پیچگوشتی و دانش فنی خود، از «چرا» سر در بیاورد.

کالبدشکافی نرمافزاری-سختافزاری آشکار کرد که این جاروبرقی در واقع یک کامپیوتر تحت لینوکس تمامعیار است؛ با ADB باز و بدون احراز هویت (پتانسیل ورود هر کسی در همان شبکه)، با ذخیره آشکار (غیررمزگذاریشده) از اعتبارنامه وایفای کاربر و با بهرهگیری از Google Cartographer برای نقشهبرداری دقیق داخل خانه. اما «رد دود» جای دیگری بود: لاگها نشان داد در لحظهای که دستگاه از کار افتاده، کسی از راه دور به آن وصل شده و اسکریپت راهانداز اپلیکیشن اصلی را عمدا تغییر داده است؛ عملا یک «کلید مرگ» (Kill Switch) اجرایی. سازوکار دسترسی از راه دور هم روشن شد: بستهای به نام rtty با دسترسی روت که به سازنده اجازه میدهد هر فرمانی را روی دستگاه اجرا کند، فایل منتقل کند و اسکریپتها را اصلاح کند. نتیجه محتمل؟ وقتی تلهمتری را بستید، دستگاه در خانه شما «آفلاین و معیوب» شد؛ اما در کارگاه خدمات، روی یک شبکهی باز دوباره به سرور متصل شد، فرمان احیا گرفت و برای چند روزی کار کرد تا وقتی که دوباره پشت فایروال خانه کاربر قرار گرفت و باز از کار افتاد.

دو نکته حیاتی از این کیس بیرون میآید: نخست، مسئله فقط «نقص امنیتی» نیست، بلکه «کنترل از راه دور بالفعل» است؛ دوم، موضوع به یک برند محدود نمیشود. پلتفرم سختافزاری CRL-200S و زیرساخت نرمافزاری مرتبط (منسوب به 3irobotix) در طیفی از جاروبرقیهای رباتیک با برندهای مختلف (از شیائومی تا Proscenic و Viomi) گزارش شده است. یعنی «درپشتی» یک مساله پلتفرمی است، نه صرفا یک خطای موردی. این یعنی میلیونها خانه ممکن است بیآنکه بدانند، میزبانی ابزاری را کنند که: نقشه سهبعدی خانه را میسازد، به میکروفون و دوربین دسترسی دارد و میتواند سکویی برای نفوذ به سایر دستگاههای حساس شبکه خانگی مانند لپتاپ یا موبایل شود.

پرونده دوم: وقتی «ماشین» یک «میکروفون متحرک» میشود

اگر یک جاروبرقی رباتیک از راه دور خاموششدنی است، یک خودروی الکتریکی «تماما متصل» چه پتانسیلی برای نظارت دارد؟ پاسخ کوتاه: بسیار بیشتر. خودروهای نسل جدید اساسا «کامپیوترهایی روی چرخ» هستند: چندین ECU، اتصال دائمی به شبکه (سیمکارت داخلی یا وایفای)، حسگرهای متعدد، دوربینها، میکروفونها، GPS با دقت بالا و بهروزرسانیهای پیدرپی OTA. حال اگر حاکمیت داده و زنجیره تامین نرمافزار و سختافزار تحت حوزه قضایی چین باشد، از نظر امنیت ملی، ریسک چندبرابر میشود.

این همان تصویری است که طی روزهای اخیر در اسرائیل به تصمیمی قاطع انجامید: نیروی دفاعی اسرائیل (IDF) بنا بر ارزیابی سرویسهای امنیتی، جمعآوری خودروهای ساخت چین را از افسران آغاز کرده و در گامهای بعدی به جایگزینی ناوگان با برندهای غیرچینی روی میآورد. هدف کوتاهمدت، حذف ریسک «دوربینها، میکروفونها و اتصال ناشفاف» در نزدیکی تأسیسات طبقهبندیشده است؛ هدف بلندمدت، قطع وابستگی عملیاتی به پلتفرمهایی که امکان نظارت پنهان، ردیابی تحرکات، یا حتی عملیات شنود محیطی را فراهم میکنند.

اسرائیل تنها نیست: در بریتانیا و ایالات متحده نیز محدودیتهایی برای ورود خودروهای چینی به مناطق حساس امنیتی اعمال شده؛ همانطور که در چین محدودیتهایی برای تردد خودروهای تسلا در پیرامون زیرساختهای حساس برقرار است. منطق مشترک روشن است: «پروفایل حرکتی» و «صوت و تصویر محیطی» با دقت بالا، اگر بیرون از حاکمیت داده ملی ذخیره/تحلیل شوند، بهسرعت از «داده خام» به «اطلاعات عملیاتی» تبدیل میشوند.

پرونده سوم: لوازم خانگی ایرانی با ریشه چینی

گزارش رازنت درباره زنجیرهی اسنوا - دوو در بازار ایران، تصویری عملی از همین ریسک «ترکیبشده» در مقیاس مصرفکننده به دست میدهد: تلویزیونها، کولرها، یخچالها و جاروهای هوشمند که همه در ظاهر محصول خانگی هستند اما در باطن، روی زنجیره تامین چینی و پلتفرمهای نرمافزاری ابری خارجی سوارند.

گزارش قبلی رازنت: خانههایی که خاموش میشوند؛ زنگ خطر حریم خصوصی در عصر لوازم هوشمند چینی

دغدغه کلیدی اینجاست: اپلیکیشنهای همراه، سرورهای ابری، SDKهای تحلیلی و ماژولهای ازپیشنصبشده (preload) چه نوع دادههایی از داخل خانه جمع میکنند؟ دسترسی میکروفون/دوربین/شبکه چگونه مدیریت میشود؟ و در نهایت، دادهها دقیقا به کجا میروند و تحت چه مقرراتی نگهداری میشوند؟ در غیاب شفافیت قراردادی، ممیزی شخص ثالث و تعهدات اجرایی قابل پیگیری، «ارزانبودن و دسترسپذیری» این کالاها با «هزینهی نامرئی نظارت» پرداخت میشود، هزینهای که امروز شاید شخصی به نظر برسد، اما فردا به امنیت حرفهای روزنامهنگار، فعال مدنی یا کارمند نهاد حساس گره میخورد.

چرا این وضعیت «سیستماتیک» است، نه تصادفی

سه محور فنی-اقتصادی، این الگوی نظارت را سیستماتیک میکند:

- پلتفرمهای OEM/ODM: تولیدکنندگان بزرگ قطعات و پلتفرمهای مرجع (از چیپست تا SDK و فریمورک ابری) راهحلهای «یکجا» به دهها برند میفروشند. اگر یک «درپشتی» در سطح پلتفرم باشد، بین برندها منتشر میشود، مثل مورد 3irobotix.

- اقتصاد تلهمتری و یادگیری ماشین: برای بهینهسازی محصول لازم است جمعآوری داده در مقیاس وسیع انجام شود. اما مرز «بهینهسازی» و «پروفایلینگ» بسیار باریک است؛ مخصوصا اگر دادهها به حاکمیت حقوقیی بروند که شفافیت و پاسخگوییش کم است.

- پیوست راهبردی دولت-صنعت در چین: در مدل حکمرانی چین، شرکتهای فناوری و داده، به شکلهای مستقیم , غیرمستقیم موظف به همکاری امنیتیاند. یعنی حتی «حسننیت» یک شرکت، از قضاوت «الزام حکومتی» مصون نیست.

معیارهای راستیآزمایی: از ادعا تا سند

برای اینکه از «هشدار کلی» عبور کنیم، هر ادعا را با مدارک مشخص میسنجیم:

- Kill switch واقعی، نه فرضی: لاگهای دستگاه جاروبرقی، تغییر اسکریپت راهانداز در لحظه خاموشی و وجود ابزار rtty با دسترسی ریشه، شاهدهای فنی روشناند. اینها نشان میدهند موضوع «باگ تصادفی» یا «سوءِپیکربندی خانگی» نیست؛ کنترل از راه دور بالفعل رخ داده است.

- پوشش پلتفرمی، نه یک برند: اتصال انحصاری اپلیکیشن به سرورهای 3irobotix و حضور یک پلتفرم سختافزاری مشترک در چندین برند، جغرافیای ریسک را افقی میکند.

- تصمیم سازمانی پرهزینه (IDF): ارتش اسرائیل که در میانه جنگ و بحران منابع، بهجای «چشمپوشی ارزان»، تصمیم به جمعآوری , جایگزینی میگیرد، بدون «سیگنال ریسک واقعی» این هزینه را نمیپذیرد. حتی اگر هنوز «دلیل قطعی نفوذ» علنا منتشر نشده باشد، وزن ارزیابیهای امنیتی را نباید دستکم گرفت.

پاسخ سیاستی: شفافیت، ممیزی، بومیسازی منطقی

برای سیاستگذار، مدیر خرید سازمان، و حتی مصرفکننده حرفهای، مجموعهای از گامهای عملی وجود دارد:

- شفافیت قراردادی سطح داده: در قراردادها یا بخش شرایط استفاده محصول، باید نوع داده، مقصد داده، زمان نگهداری، و طرفهای ثالث بهصراحت و با قابلیت راستیآزمایی ذکر شوند. هر چیزی کمتر از این، ریسک بالایی دارد.

- ممیزی پیش از استقرار (Pre-Deployment Audit): هر تجهیز IoT که وارد محیطهای حساس میشود، باید ممیزی کد، ترافیک و فریمورک شود؛ از کشف سرویسهای دیباگ باز (مثل ADB) تا جستوجوی سرویسهای تونلی ریموت (rtty/Dropbear و …).

- معماری شبکه ایمن (Network Segmentation): جداسازی وایفای IoT از شبکه کاری و شخصی، محدودسازی دسترسی خروجی به «لیست مجاز» دامنهها و IPها؛ و ثبت و بازبینی منظم لاگ ترافیک. اصل طلایی: «فرض کن دستگاه به خطر افتاده؛ طوری شبکه را طراحی کنید که آسیبی به بقیه نزند.»

- خطمشی واحد تدارکات (Procurement Hygiene): دوربین، خودرو، لوازم خانگی و سنسورها در محیطهای رسانهای و حکومتی باید از «فهرست تامین امن» بیایند؛ با شرطهای الزامآور برای غیرفعالسازی سختافزاری میکروفون و دوربین در مدلهای خاص و امکان «ایرسپیس - ایرگپ» نرمافزاری.

- حق خاموشکردن واقعی برای کاربر: هر دستگاه باید «مود محلی کامل» داشته باشد: اگر کاربر ارسالی تلهمتری را بست، دستگاه نباید از کار بیفتد. این باید «استاندارد حقوق مصرفکننده» باشد، نه لطف سازنده.

- ذخیرهسازی تحت حاکمیت امن: دادههای مصرفکننده باید داخل حوزههای قضایی با استانداردهای سختگیرانه حریم خصوصی ذخیره شوند، با امکان ممیزی و پیگرد حقوقی.

توصیههای عملی برای خانه و اتومبیل شما

- همه IoTها روی یک وایفای جدا: ترجیحا از روتر دوم یا VLAN مجزا استفاده کنید تا ترافیک بهصورت واقعی از بقیه دستگاهها ایزوله شود. توجه داشته باشید که صرفا جدا کردن SSIDها، بهتنهایی ایزولهسازی واقعی ایجاد نمیکند، زیرا بیشتر مودمها و روترهای خانگی چنین قابلیتی ندارند. لپتاپ و موبایلتان را هرگز در همان شبکه نگذارید.

- خروجی شبکه را «محدود» کنید: اگر روتر حرفهای دارید، Egress Filtering را روی «لیست سفید» پیاده کنید؛ یعنی دستگاه فقط به دامنههایی که شما تعیین کردهاید وصل شود.

- هرچه کمتر، بهتر: قابلیتهایی را که استفاده نمیکنید (میکروفون همیشهروشن، کنترل صوتی، دوربین محیطی) خاموش کنید (ترجیحا از سطح سختافزار یا حتی با گذاشتن درپوش یا کلید فیزیکی).

- بهروزرسانی، اما با نظارت: آپدیتها را انجام بدهید، اما ترافیک را پایش کنید. اگر بعد از آپدیت، الگوی ترافیک «بهکلی» عوض شد، بررسی دقیقتر کنید.

- نقشه خانهتان، دارایی حساس است: اگر جاروبرقی از فناوری SLAM (مخفف Simultaneous Localization and Mapping که برای نقشهبرداری و مسیریابی دقیق در فضای داخلی استفاده میشود) بهره میبرد و نقشه را در فضای ابری ذخیره میکند، تنظیمات محلی و آفلاین را انتخاب کنید؛ یا مدلهایی بخرید که چنین قابلیتی را شفاف و قابلخاموشکردن ارائه میدهند.

- برای خودروهای متصل: «حساب کاربری» خودرو را با شماره موبایل یا ایمیل کاری متصل نکنید؛ مجوزهای اپ موبایل را حداقلی بگذارید؛ و اگر در نزدیکی تاسیسات حساس رفتوآمد دارید، از پارک خودروهای متصل در شعاع نزدیک خودداری کنید.

جمعبندی: مالکیت یا «اجاره دائمی نظارت»؟

در اقتصاد اشیای متصل، اگر حق «بستن لوله داده» مساوی با «خاموشی دستگاه» باشد، شما مالک نیستید؛ فقط «اجارهکننده»اید، آنهم با اجارهبهایی که بهصورت نامرئی از حریم خصوصی، امنیت حرفهای و حتی امنیت ملی پرداخت میشود. از جاروبرقی رباتیک با «درپشتی فعال» تا ناوگان خودروهای برقی، درس مشترک روشن است: هوشمندی بدون شفافیت و پاسخگویی، اسم مستعار نظارت و شنود است.

پس اگر میخواهیم هوشمند زندگی کنیم نه تحت نظارت، باید قواعد بازی را به نفع کاربر و حاکمیت داده بازنویسی کنیم: از قرارداد شفاف و ممیزی مستقل گرفته تا معماری شبکه امن و حق «مود محلی واقعی». تا وقتی این قواعد در زنجیره تامین چینی قابل تضمین نیست، عقل سلیم حکم میکند فاصله عملی با این اکوسیستم نگه داریم، بهخصوص در خانه خبرنگار، دفتر یک نهاد حساس، یا پشت فرمان خودرویی که هر لحظه میتواند «یک حسگر متحرک» باشد.