بخش امنیتی مایکروسافت مانند چند سال گذشته در ماه اکتبر، گزارش دفاع دیجیتال مایکروسافت برای سال ۲۰۲۵ را منتشر کرد. این گزارش یک نمای کلی جامع از چشمانداز تهدیدات سایبری جهانی در یک سال گذشته ارائه میدهد. گزارش بر نقش دوگانه هوش مصنوعی (AI) در تقویت حملات و دفاع سایبری تأکید میکند، به ویژه در افزایش مهندسی اجتماعی، تولید ویدیوهای دیپفیک و هدف قرار دادن سیستمهای هوش مصنوعی. این سند جزئیات مهمی در مورد تاکتیکهای روبهرشد مجرمان سایبری، از جمله استفاده فزاینده از بدافزارهای سرقتکننده اطلاعات و حملات مبتنی بر هویت و دسترسی (مانند فیشینگ کدهای دستگاه)، و همچنین افزایش حملات تخریبی در محیطهای ابری ارائه میدهد. علاوه بر این، گزارش استراتژیهای دفاعی و توصیههای کلیدی مانند احراز هویت چندعاملی مقاوم در برابر فیشینگ، لزوم آمادگی کوانتومی، و اهمیت همکاری جهانی برای مقابله با بازیگران دولتی و مزدوران سایبری را تشریح میکند.

در ادامه ضمن بررسی خلاصه گزارش، ابعاد «نظارتی، تجسسی و شنود» تهدیدهای سایبری و همینطور بخشهای خاص متمرکز روی ایران بهویژه گروه های هکری وابسته به حکومت جمهوری اسلامی ایران را بررسی میکنیم.

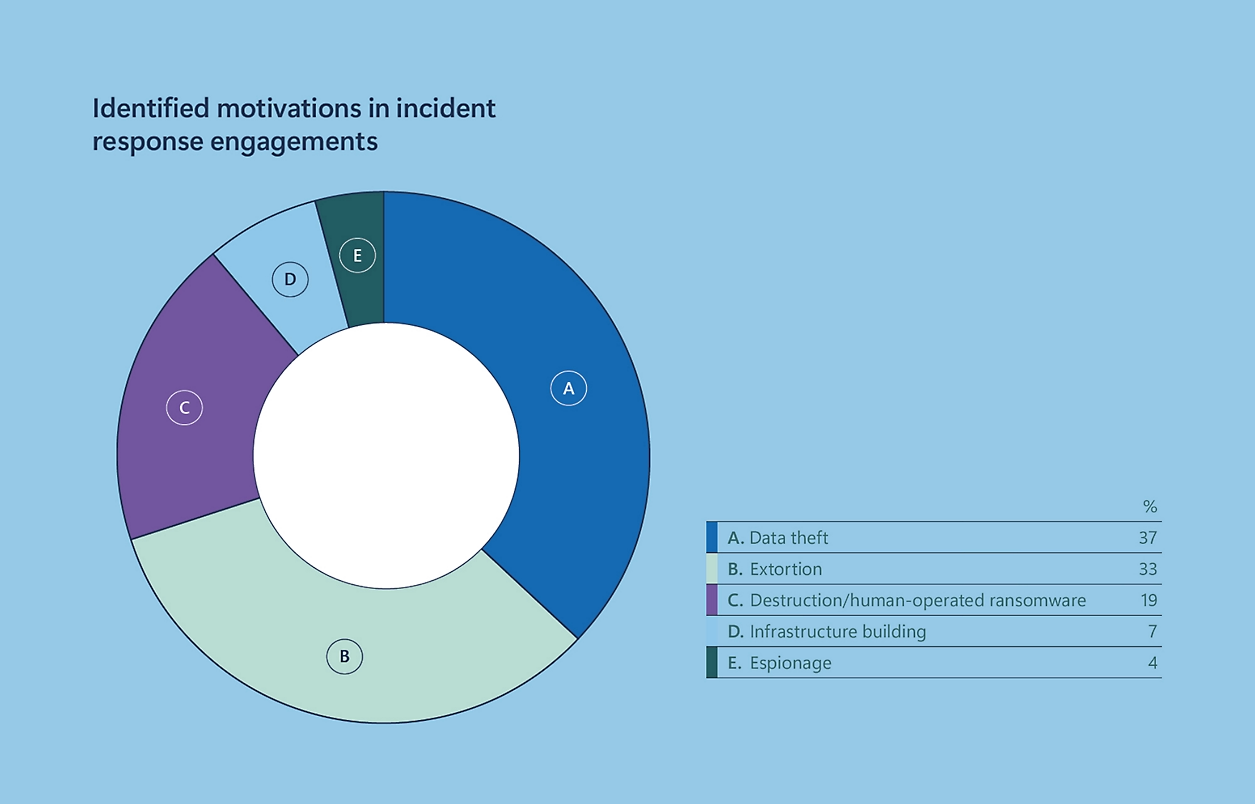

گزارش دفاع دیجیتال مایکروسافت در سال ۲۰۲۵، چشمانداز امنیت سایبری را در یک «لحظه تعیینکننده» توصیف میکند که در آن، تحول دیجیتال و هوش مصنوعی، تهدیدات را به سطوح جدیدی از سرعت، مقیاس و پیچیدگی رساندهاند. امنیت سایبری دیگر یک مسئله محدود به فناوری اطلاعات نیست؛ بلکه به عاملی تعیینکننده در اقتصاد، ژئوپلیتیک و اعتماد عمومی تبدیل شده است. برخلاف تصور رایج، تهدید اصلی نه از سوی بازیگران دولتی (که تنها ۴درصد از حملات با انگیزه مشخص را تشکیل میدهند)، بلکه از جانب مجرمان سایبری با انگیزههای مالی است. بیش از ۵۲درصد حملات با هدف اخاذی و باجگیری انجام میشود و سرقت دادهها هدف اصلی در ۸۰درصد رخدادهاست.

هوش مصنوعی به عنوان یک شمشیر دولبه عمل میکند: مهاجمان از آن برای افزایش مقیاس فیشینگ (فیشینگ مبتنی بر هوش مصنوعی سه برابر مؤثرتر است) و خودکارسازی نفوذها بهره میبرند، در حالی که مدافعان از آن برای کاهش زمان پاسخدهی از ساعتها به دقایق و مسدود کردن میلیاردها دلار کلاهبرداری استفاده میکنند. اقتصاد جرایم سایبری به سرعت در حال صنعتی شدن است و اکوسیستمی شامل «کارگزاران دسترسی» و «سارقان اطلاعات» (Infostealers) شکل گرفته که مدل «جرم سایبری به عنوان سرویس» (CaaS) را تقویت میکند.

در این چشمانداز، اولویتهای دفاعی واضح هستند: تقویت هویت (احراز هویت چندعاملی مقاوم در برابر فیشینگ بیش از ۹۹درصد حملات را مسدود میکند)، ایجاد تابآوری در برابر حملات اجتنابناپذیر، ایجاد مشارکتهای قوی برای مختل کردن زنجیرههای تأمین مجرمانه، و برنامهریزی استراتژیک برای ریسکهای نوظهور مانند هوش مصنوعی و محاسبات کوانتومی. این گزارش یک فراخوان برای اقدام است و تأکید میکند که رهبران کسبوکار باید ریسک سایبری را در سطح هیئت مدیره مدیریت کنند و امنیت را در تار و پود استراتژی سازمانی ادغام نمایند.

۱. تحلیل جامع چشمانداز تهدیدات

تهدید اصلی در فضای سایبری، مجرمان با انگیزههای مالی هستند که اکثریت قریب به اتفاق حوادث را رقم میزنند. بازیگران دولتی در درجه دوم اهمیت قرار دارند و عمدتاً بر جاسوسی متمرکز هستند.

انگیزههای مالی غالب هستند: دادههای پاسخ به رخداد مایکروسافت نشان میدهد که حملات با اهداف مالی، مانند سرقت داده (۳۷درصد)، اخاذی (۳۳درصد) و باجافزار یا فعالیتهای تخریبی (۱۹درصد) بیشترین سهم را دارند. در مقابل، جاسوسی تنها ۴درصد از حملات با انگیزه مشخص را تشکیل میدهد.

سرقت داده یک هنجار است: صرف نظر از انگیزه مهاجم، دسترسی به دادههای سازمانی به یک هدف اصلی تبدیل شده است. در سال گذشته، جمعآوری دادهها در ۸۰درصد از تعاملات پاسخ به رخداد مشاهده شد.

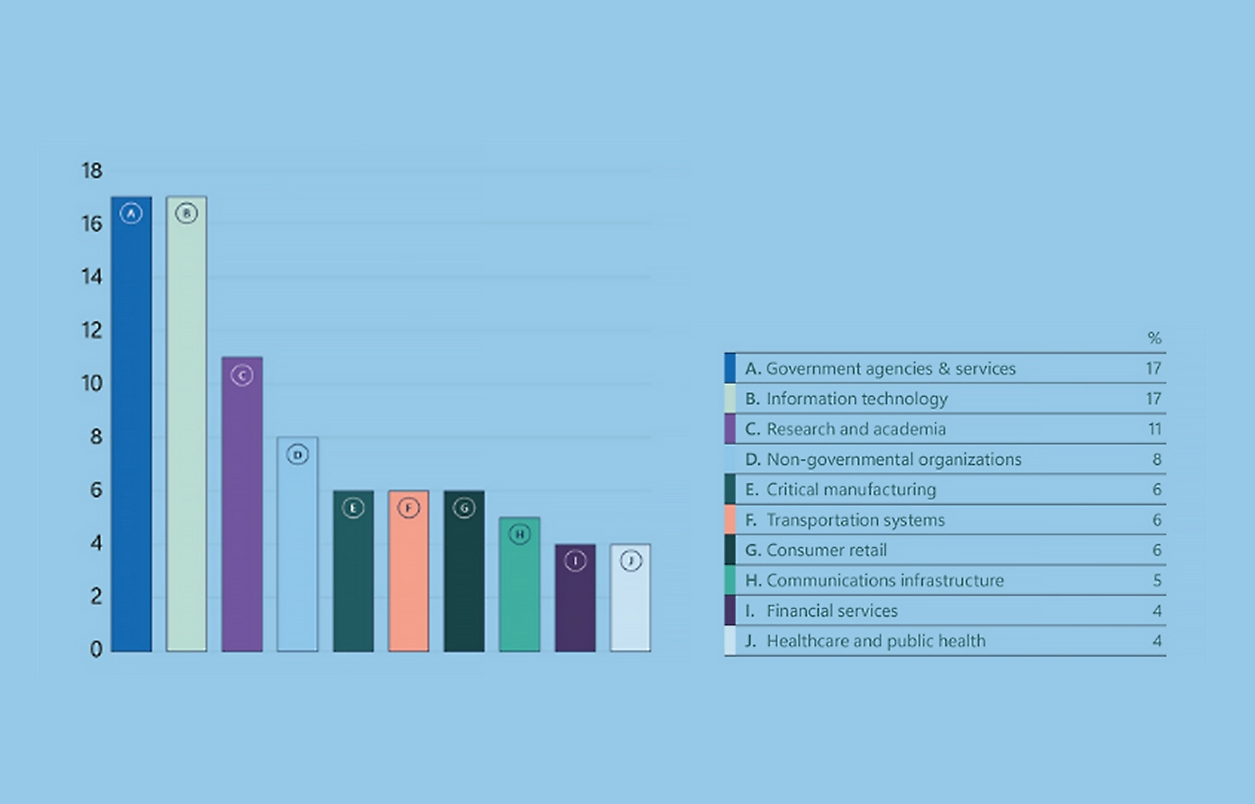

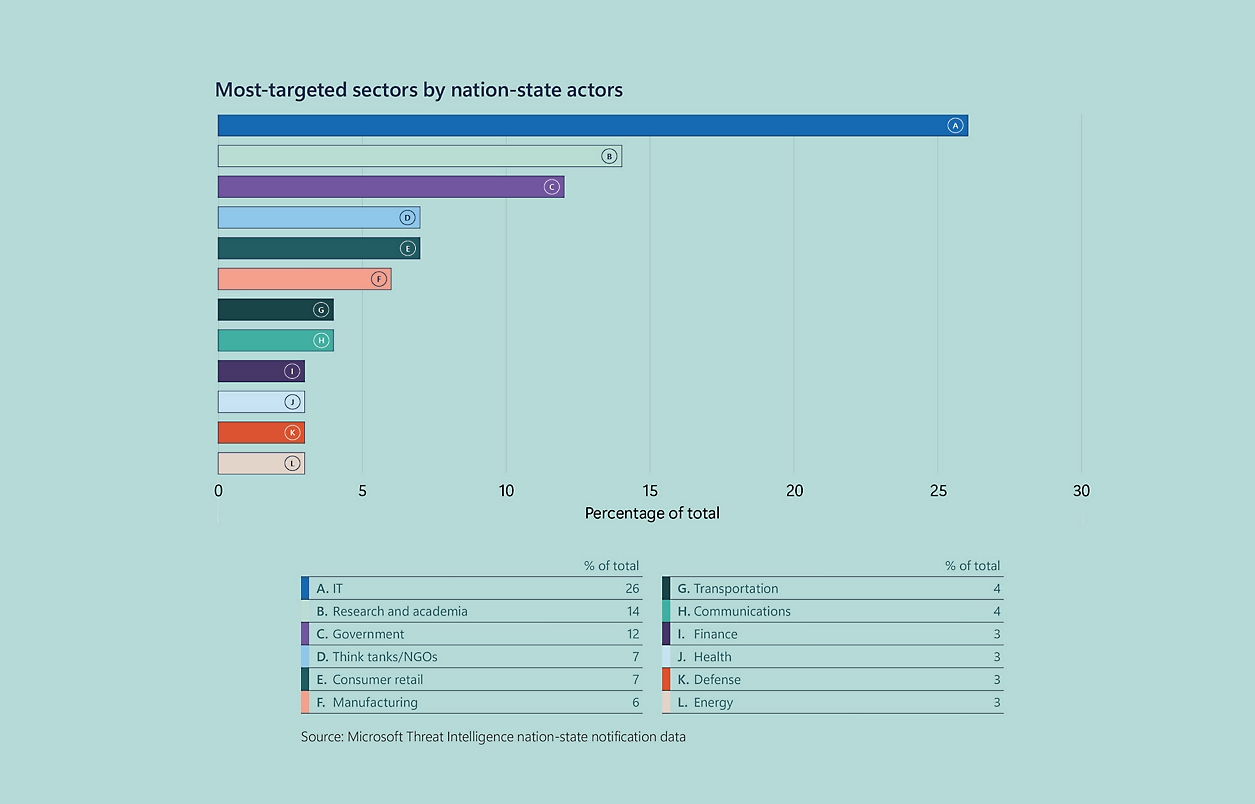

حملات به طور نامتناسبی بر روی بخشها و کشورهایی متمرکز شدهاند که دادههای حساس و زیرساختهای حیاتی را در خود جای دادهاند.

**بخشهای اصلی هدف: **آژانسهای دولتی (۱۷درصد)، فناوری اطلاعات (۱۷درصد)، و مراکز تحقیقاتی و دانشگاهی (۱۱درصد) به دلیل مدیریت خدمات عمومی حیاتی و ذخیره حجم عظیمی از دادههای حساس (شامل اطلاعات شناسایی شخصی و توکنهای احراز هویت) بیشترین آسیب را دیدهاند.

مناطق جغرافیایی آسیبدیده: ایالات متحده (۲۴/۸درصد)، بریتانیا (۵/۶درصد)، اسرائیل (۳/۵درصد) و آلمان (۳/۳درصد) به عنوان اهداف اصلی حملات سایبری شناسایی شدهاند. به گفته تامیسلاو وراچیچ از مایکروسافت، «در سراسر منطقه آدریاتیک، ضرورت تقویت آگاهی و آمادگی در زمینه امنیت سایبری هرگز بیشتر از این نبوده است... دفاع پیشگیرانه یک ضرورت استراتژیک برای تضمین آینده دیجیتال مشترک ماست.»

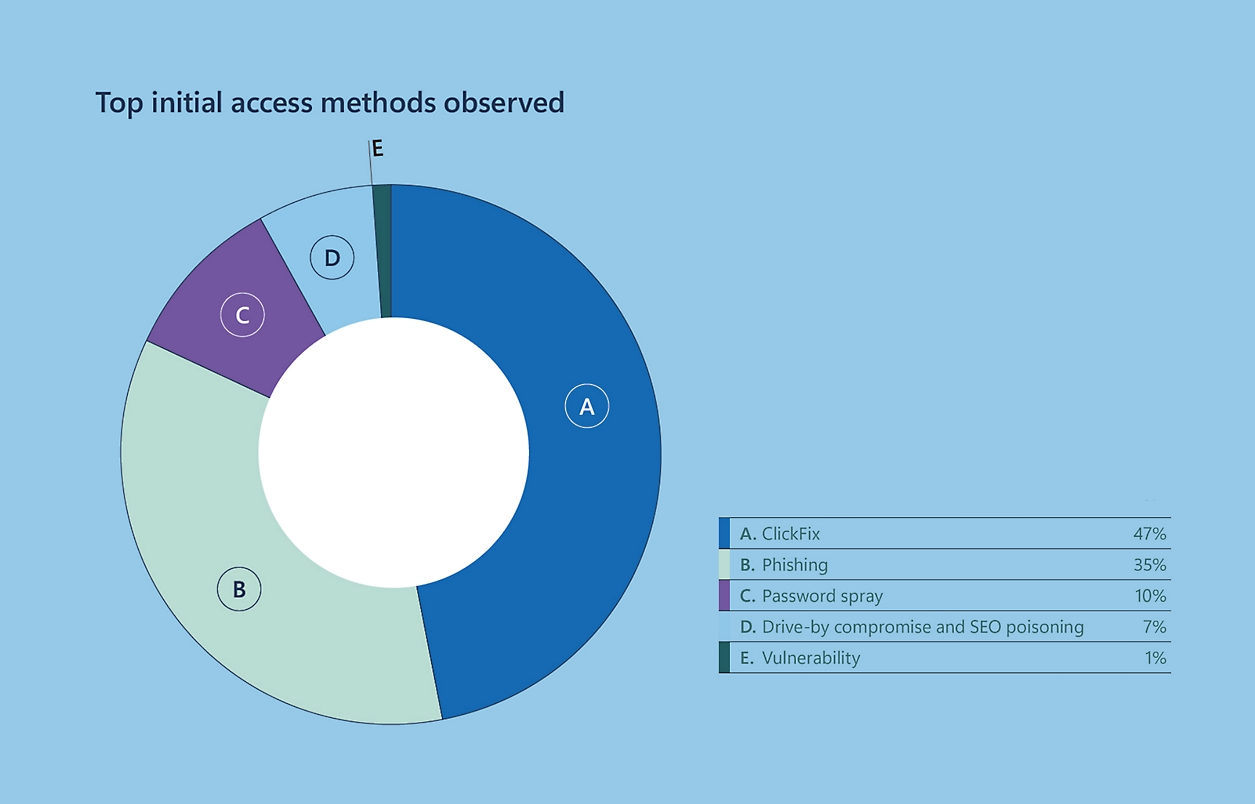

مهاجمان همچنان از نقاط ضعف شناختهشده برای نفوذ اولیه استفاده میکنند، اما تاکتیکهای آنها در حال تکامل است تا از مکانیزمهای دفاعی مدرن عبور کنند.

- مسیرهای اصلی نفوذ: نفوذها عمدتاً از طریق فیشینگ یا مهندسی اجتماعی (۲۸درصد)، بهرهبرداری از داراییهای وب وصلهنشده (۱۸درصد)، و سوءاستفاده از خدمات راه دور در معرض دید (۱۲درصد) آغاز میشوند.

- تغییر استراتژی: یک تغییر کلیدی، روی آوردن مهاجمان به «ورود به سیستم به جای نفوذ» است. آنها با استفاده از اعتبارنامههای سرقتشده که از طریق سارقان اطلاعات (Infostealers) به دست میآیند، به طور مستقیم وارد شبکهها میشوند.

- ظهور ClickFix: یک تکنیک مهندسی اجتماعی جدید به نام «ClickFix» به سرعت در حال گسترش است که در آن کاربران فریب داده میشوند تا خودشان کدهای مخرب را کپی و در سیستم اجرا کنند و به این ترتیب از حفاظتهای سنتی فیشینگ عبور میکنند. این روش در ۴۷درصد حملاتی که توسط کارشناسان مایکروسافت مشاهده شده، به عنوان بردار نفوذ اولیه شناسایی شده است.

۲. صنعتیسازی جرایم سایبری: اقتصاد زیرزمینی

اقتصاد جرایم سایبری به یک اکوسیستم پیچیده و تخصصی تبدیل شده است که در آن بازیگران مختلف نقشهای مشخصی را ایفا میکنند و مدل «جرم سایبری به عنوان سرویس» (CaaS) را تقویت مینمایند.

- **کارگزاران دسترسی (Access Brokers): **این مجرمان در نفوذ به محیطهای سازمانی تخصص دارند و دسترسی پایدار را به سایر مجرمان، از جمله اپراتورهای باجافزار، میفروشند. این امر به مهاجمان اجازه میدهد تا مرحله نفوذ اولیه را برونسپاری کرده و مستقیماً بر روی کسب درآمد تمرکز کنند.

- سارقان اطلاعات (Infostealers): بدافزارهایی مانند Lumma Stealer، RedLine و Vidar برای جمعآوری اعتبارنامهها، توکنهای نشست مرورگر و دادههای سیستمی در مقیاس وسیع طراحی شدهاند. این دادهها در بازارهای وب تاریک فروخته شده و خوراک حملات بعدی مانند باجافزار و کلاهبرداری را فراهم میکنند. Lumma Stealer شایعترین سارق اطلاعات مشاهده شده بود که مایکروسافت در یک عملیات جهانی، زیرساخت آن را مختل کرد.

- کلاهبرداری از ایمیلهای تجاری (BEC): این نوع کلاهبرداری از یک کلاهبرداری دستی و کمحجم به یک اقتصاد حرفهای و مبتنی بر سرویس تبدیل شده است. کارگزاران دسترسی، اعتبارنامههای سرقتشده را به اپراتورهای BEC میفروشند که فرآیند انتخاب هدف و کلاهبرداری پرداخت را به صورت خودکار و در مقیاس وسیع انجام میدهند.

- حملات مبتنی بر هویت: با وجود تکامل تاکتیکهای پیچیدهتر، ۹۷درصد از حملات هویتی همچنان حملات اسپری رمز عبور (Password Spray) هستند که از مشکل رایج رمزهای عبور ضعیف و تکراری سوءاستفاده میکنند.

۳. بازیگران دولتی: جاسوسی، نفوذ و جنگ اطلاعاتی

بازیگران دولتی همچنان بر جمعآوری اطلاعات و دستکاری افکار عمومی متمرکز هستند، اما تاکتیکهای آنها با پذیرش سریع هوش مصنوعی در حال تکامل است تا عملیاتهای نفوذ و تاثیرگذاری را مقیاسپذیرتر، پیشرفتهتر و هدفمندتر کنند. جاسوسی سنتی که زمانی در سایهها و با ابزارهای فیزیکی انجام میشد، جای خود را به عملیاتهای سایبری پیچیده و چندلایه داده است. این تهدیدات دیگر مسائل فنی منزوی نیستند؛ آنها به ابزارهایی برای شکلدهی به اقتصادها، ژئوپلیتیک و اعتماد عمومی تبدیل شده و ثبات جهانی را به چالش میکشند. این میدان نبرد جدید، نامرئی اما تاثیر گذار، نیازمند درکی عمیق از بازیگران، انگیزهها و ابزارهایشان است.

عملیاتهای جاسوسی دولتها، با وجود آنکه تنها بخش کوچکی از کل حملات سایبری را تشکیل میدهند، از اهمیت استراتژیک فوقالعادهای برخوردارند. در حالی که مجرمان سایبری عمدتاً با انگیزههای مالی فعالیت میکنند، بازیگران دولتی اهدافی بلندمدت و ژئوپلیتیکی را دنبال میکنند که تأثیرات آن بسیار عمیقتر و پایدارتر است.

بر اساس آمار گزارش مایکروسافت، تضاد میان این دو گروه کاملاً مشهود است. در حملاتی که انگیزه آنها مشخص بوده، سرقت داده (۳۷درصدی) و اخاذی (۳۳درصد) در صدر قرار دارند، در حالی که جاسوسی تنها ۴درصد از کل حملات را به خود اختصاص داده است. با این حال، این ۴ درصد نشاندهنده عملیاتهایی بسیار هدفمند، پیچیده و تأثیرگذار است. تفاوت در این است که سود مالی یک هدف کوتاهمدت است، در حالی که سرقت مالکیت معنوی، اسرار دولتی یا اطلاعات زیرساختی، برتری استراتژیک بلندمدتی را فراهم میکند که میتواند توازن قدرت ژئوپلیتیکی را برای دههها تغییر دهد.

اهداف اصلی بازیگران دولتی را میتوان در سه حوزه کلیدی خلاصه کرد:

- جمعآوری اطلاعات برای دستیابی به برتری اطلاعاتی: هدف اصلی، کسب دانش و اطلاعات محرمانه از رقبا برای پیشبینی اقدامات آنها و تقویت موقعیت استراتژیک خود است.

- هدف قرار دادن زیربناهای نوآوری و حاکمیت جهانی: این بازیگران سیستمها و بخشهایی را هدف قرار میدهند که ستون فقرات نوآوری، ارتباطات و حکمرانی جهانی را تشکیل میدهند.

- دستکاری افکار عمومی و شکلدهی به روایتها: با استفاده از عملیات نفوذ و اطلاعاتی، به دنبال تأثیرگذاری بر افکار عمومی و کنترل روایتهای مرتبط با درگیریها و رقابتهای ژئوپلیتیکی هستند.

برای دستیابی به این اهداف، جاسوسان دولتی بر بخشهای خاصی تمرکز میکنند که گنجینهای از اطلاعات ارزشمند را در خود جای دادهاند:

- فناوری اطلاعات (IT): زیرا دسترسی به ارائهدهندگان خدمات فناوری، راهی برای نفوذ به شبکههای متعدد مشتریان آنها (حمله به زنجیره تأمین) فراهم میکند.

- پژوهش و دانشگاه: این مراکز به دلیل نگهداری از مالکیت معنوی (IP) و تحقیقات پیشرفته، همواره مورد توجه بودهاند.

- دولت: دسترسی به اطلاعات طبقهبندیشده دولتی، سیاستگذاریهای ملی و اسرار دیپلماتیک، یک هدف کلاسیک برای عملیات جاسوسی است.

- اندیشکدهها و سازمانهای غیردولتی (NGOs): این نهادها به دلیل تأثیرگذاری بر سیاستگذاریها و دسترسی به شبکههای بینالمللی، اهداف مهمی برای جمعآوری اطلاعات و عملیات نفوذ به شمار میروند.

این اهداف استراتژیک، نه با ابزارهای ساده، بلکه با زرادخانهای از تاکتیکهای دیجیتال پیشرفته دنبال میشوند که برای نفوذ بیصدا و ماندگاری بلندمدت طراحی شدهاند.

- جمهوری خلق چین: عملیاتهای خود را برای کسب مزیت رقابتی اقتصادی گسترش داده و به طور فزایندهای از دستگاههای آسیبپذیر در معرض اینترنت برای دسترسی پنهانی استفاده میکند.

- جمهوری اسلامی ایران: شرکتهای لجستیک در اروپا و خلیج فارس را هدف قرار میدهد که احتمالاً نشاندهنده آمادگی برای اختلال در ترافیک تجاری است.

- جمهوری فدراتیو روسیه: حملات خود را فراتر از اوکراین، به ویژه به کسبوکارهای کوچک در کشورهای عضو ناتو گسترش میدهد و از آنها به عنوان نقاط ورود به سازمانهای بزرگتر استفاده میکند.

- جمهوری دموکراتیک خلق کره شمالی: بر کسب درآمد و جاسوسی متمرکز است، از جمله با استخدام کارگران فناوری اطلاعات در خارج از کشور که درآمد خود را به رژیم باز میگردانند. این یک تهدید رو به رشد با ابعاد نقض تحریمها، جاسوسی و خرابکاری است.

درک روشهای فنی مورد استفاده توسط جاسوسان دولتی برای طراحی یک دفاع مؤثر ضروری است. این بازیگران دیگر به دنبال نفوذ پر سر و صدا نیستند؛ بلکه با استفاده از ابزارهای پیچیده، به دنبال نفوذ بیصدا، ماندگاری طولانیمدت در شبکهها و استخراج تدریجی اطلاعات هستند. آنها با سوءاستفاده از ابزارها، پلتفرمها و حتی رفتارهای مشروع کاربران، بدون به صدا درآوردن زنگهای خطر، به اهداف خود دست مییابند.

یک تغییر استراتژیک کلیدی در تاکتیکهای مهاجمان، گذار از «شکستن قفل» به «وارد شدن با کلید» است. امروزه، مهاجمان بهجای تلاش برای نفوذ از طریق آسیبپذیریهای پیچیده، ترجیح میدهند با استفاده از اعتبارنامههای سرقتشده بهراحتی وارد سیستم شوند. در این میان، بدافزارهای «اطلاعاتربا» (Infostealers) مانند بدافزار مشهور Lumma Stealer، نقشی حیاتی ایفا میکنند. این بدافزارها برای جمعآوری انبوه اعتبارنامهها، کوکیهای مرورگر و توکنهای دسترسی طراحی شدهاند و خوراک لازم برای عملیاتهای بعدی را فراهم میکنند.

در کنار این، تکنیک مهندسی اجتماعی نوین ClickFix به روش اصلی نفوذ اولیه تبدیل شده است. در این روش، کاربران فریب داده میشوند تا یک دستور مخرب را که اغلب در یک پنجره پاپآپ جعلی، فرم استخدام یا پیام پشتیبانی فنی پنهان شده کپی کرده و مستقیماً در سیستم خود اجرا کنند. این کار بدافزار را بدون نیاز به فایل اجرایی و با دور زدن بسیاری از ابزارهای امنیتی سنتی، در حافظه سیستم بارگذاری میکند.

علاوه بر این، بازیگران دولتی از تکنیکهای پیشرفته فیشینگ برای سرقت هویت بهره میبرند. یکی از این روشهای نوین، «فیشینگ کد دستگاه» (Device code phishing) است. در این روش، مهاجم قربانی را فریب میدهد تا یک کد را در یک پورتال احراز هویت مشروع وارد کند. با این کار، مهاجم میتواند توکنهای دسترسی و بازآوری را به سرقت برده و بدون نیاز به رمز عبور، به حساب کاربری قربانی دسترسی پیدا کند. این تکنیک توسط بازیگران پیچیدهای مانند گروه مجرم سایبری Octo Tempest و همچنین عاملان دولتی در روسیه، ایران و چین به کار گرفته شده است.

زیرساختهای ابری، با ارائه مقیاسپذیری و انعطافپذیری، به یک ابزار دو لبه تبدیل شدهاند. دولتها، بهویژه جمهوری اسلامی ایران، از این زیرساختها برای عملیات خود سوءاستفاده میکنند. آنها با ایجاد حسابهای کاربری جعلی یا استفاده از اشتراکهای به سرقت رفته، از پلتفرمهای ابری برای اهداف زیر بهره میبرند:

- فرماندهی و کنترل (C2): استفاده از سرویسهای ابری به عنوان مرکز فرماندهی برای مدیریت بدافزارها و عملیات نفوذ.

- ماندگاری (Persistence): پنهان شدن در زیرساختهای وسیع ابری، شناسایی و حذف آنها را برای تیمهای امنیتی دشوار میسازد.

- استخراج دادهها (Data Exfiltration): انتقال دادههای سرقتشده از طریق کانالهای ابری مشروع، کمتر شکبرانگیز است و به راحتی در ترافیک عادی شبکه پنهان میشود.

این روش به مهاجمان امکان میدهد تا عملیات خود را در پوشش فعالیتهای قانونی پنهان کرده و ردیابی آنها را تقریباً غیرممکن سازند.

استفاده از عوامل انسانی و نفوذی یکی از قدیمیترین استراتژیهای جاسوسی است که اکنون در دنیای دیجیتال بازتعریف شده است. در این میان، کره شمالی یک مدل منحصربهفرد و نگرانکننده را توسعه داده است.

این کشور با اعزام دهها هزار «کارگر فناوری اطلاعات از راه دور» به شرکتهای مختلف در سراسر جهان، یک مأموریت دوگانه را دنبال میکند. این کارگران که با هویتهای جعلی فعالیت میکنند، از یک سو با کسب درآمد و ارسال صدها میلیون دلار در سال به کشورشان، منابع مالی حیاتی برای رژیم فراهم میکنند و از سوی دیگر، به عنوان یک تهدید جاسوسی جدی عمل مینمایند. آنها با دسترسی به شبکههای داخلی، مالکیت معنوی و اطلاعات حساس شرکتها، میتوانند به عنوان یک نقطه نفوذ برای عملیاتهای جاسوسی گستردهتر عمل کنند. این استراتژی، مرز بین تهدیدات داخلی و حملات دولتی را کمرنگ کرده و چالش جدیدی برای سازمانها ایجاد میکند.

۴. شطرنج جهانی: نمایه بازیگران کلیدی دولتی

در عرصه جاسوسی سایبری، چهار بازیگر اصلی دولتی، چین، روسیه، ایران و کره شمالی، هر یک با استراتژیها، اهداف و روشهای منحصربهفرد خود فعالیت میکنند. این بخش به بررسی دقیق فعالیتهای این کشورها میپردازد و نشان میدهد که چگونه هر کدام از آنها مهرههای خود را در این شطرنج جهانی حرکت میدهند تا به برتری استراتژیک دست یابند.

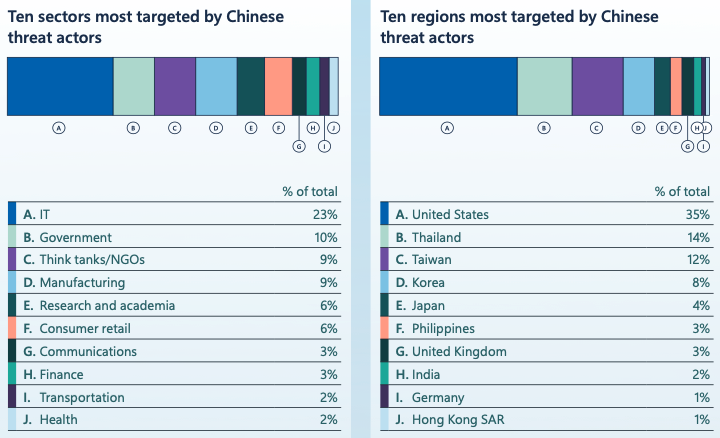

چین: جاسوسی در مقیاس صنعتی

فعالیتهای سایبری چین با گستردگی و مقیاس عملیات خود متمایز میشود. این کشور با هدف کسب مزیت اقتصادی و نفوذ ژئوپلیتیکی، طیف وسیعی از صنایع را هدف قرار میدهد و به طور فزایندهای از مشارکتهای غیرمنتظره برای پنهان کردن عملیات خود بهره میبرد.

اهداف اصلی: جاسوسی اقتصادی برای سرقت مالکیت معنوی، جمعآوری اطلاعات استراتژیک برای پیشبرد اهداف ژئوپلیتیکی، و تضعیف نهادهای دموکراتیک.

بخشهای هدف اصلی: فناوری اطلاعات، سازمانهای دولتی، اندیشکدهها، و بخشهای تولیدی و صنعتی.

مناطق جغرافیایی هدف اصلی: ایالات متحده، آسیا، شمال آفریقا و آمریکای لاتین.

تاکتیکهای متمایز: اتکای فزاینده به همکاری با سازمانهای غیردولتی برای انجام تحقیقات آسیبپذیری و توسعه بدافزارهای سفارشی، استفاده از شبکههای مخفی برای پنهان کردن عملیات، و بهرهبرداری سریع از آسیبپذیریهای تازه کشفشده.

روسیه: گسترش میدان نبرد

عملیات سایبری روسیه همچنان به شدت بر درگیری در اوکراین و تضعیف کشورهای عضو ناتو متمرکز است. اما یک تغییر تاکتیکی مهم در رویکرد آنها مشاهده میشود: آنها به جای توسعه ابزارهای سفارشی، به طور فزایندهای از اکوسیستم مجرمان سایبری بهرهبرداری میکنند.

اهداف اصلی: جاسوسی علیه کشورهای عضو ناتو، حمایت از عملیات نظامی در اوکراین، و نفوذ به زنجیرههای تأمین برای دسترسی به اهداف بزرگتر.

بخشهای هدف اصلی: سازمانهای دولتی، اندیشکدهها، بخش انرژی و دفاعی.

مناطق جغرافیایی هدف اصلی: اوکراین، ایالات متحده، بریتانیا و سایر کشورهای اروپایی عضو ناتو.

تاکتیکهای متمایز: هدف قرار دادن کسبوکارهای کوچک به عنوان نقاط ورود کمهزینه برای نفوذ به سازمانهای بزرگتر، و کاهش توسعه ابزارهای سفارشی به نفع بهرهبرداری از اکوسیستم مجرمان سایبری، که ردیابی و انتساب حملات را دشوارتر میکند.

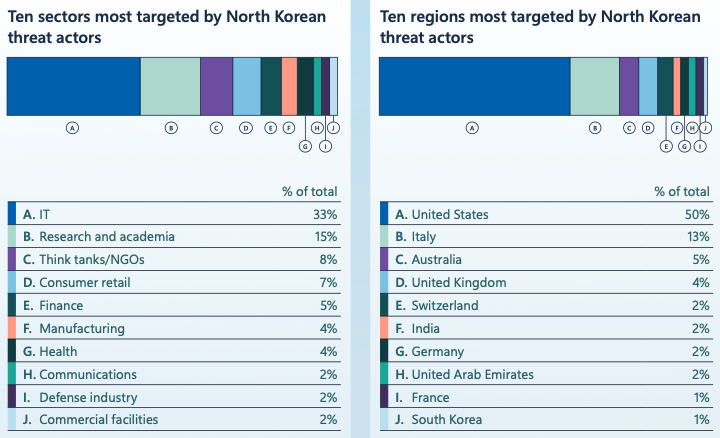

کره شمالی: مأموریت دوگانه جاسوسی و درآمدزایی

کره شمالی یک استراتژی دوگانه و منحصربهفرد را دنبال میکند: جمعآوری اطلاعات حساس و کسب درآمد برای تأمین مالی رژیم. این کشور به دلیل تحریمهای گسترده، به طور فزایندهای به عملیات سایبری برای تأمین ارز خارجی متکی است.

اهداف اصلی: کسب درآمد از طریق سرقت ارزهای دیجیتال و باجافزار، و جاسوسی برای به دست آوردن مالکیت معنوی مرتبط با سیستمهای تسلیحاتی.

بخشهای هدف اصلی: بخش مالی و ارزهای دیجیتال، فناوری اطلاعات، صنایع دفاعی و هوافضا.

مناطق جغرافیایی هدف اصلی: ایالات متحده، کره جنوبی، ایتالیا و استرالیا.

تاکتیکهای متمایز: استفاده از «کارگران فناوری اطلاعات از راه دور» به عنوان یک روش نفوذ و جاسوسی پنهان، و تمرکز بر سرقت ارزهای دیجیتال به عنوان منبع اصلی درآمد.

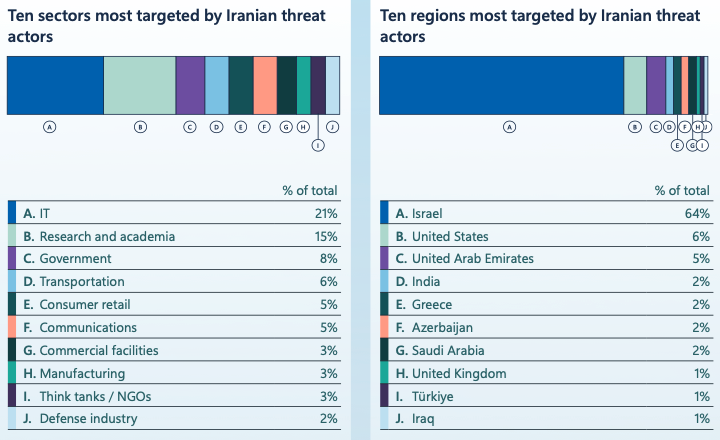

جمهوری اسلامی ایران: عملیات پایدار و تطبیقپذیر

بازیگران دولتی جمهوری اسلامی ایران با تمرکز بر دشمنان منطقهای و جهانی، عملیات پایداری را برای جمعآوری اطلاعات و ایجاد اختلال در زیرساختهای حیاتی دنبال میکنند. آنها در تطبیق تاکتیکهای خود با شرایط جدید، بهویژه در استفاده از فناوریهای ابری، مهارت بالایی از خود نشان دادهاند.

اهداف اصلی: جاسوسی علیه دشمنان منطقهای (بهویژه اسرائیل)، جمعآوری اطلاعات از زیرساختهای حیاتی، و آمادهسازی برای حملات مخرب احتمالی.

بخشهای هدف اصلی: فناوری اطلاعات، پژوهش و دانشگاه، و سازمانهای دولتی.

مناطق جغرافیایی هدف اصلی: اسرائیل، ایالات متحده، امارات متحده عربی و سایر کشورهای خاورمیانه و اروپا.

تاکتیکهای متمایز: سوءاستفاده گسترده از زیرساختهای ابری برای فرماندهی و کنترل، و اجرای حملات پایدار به عملیات کشتیرانی و لجستیک در سراسر اروپا و خلیج فارس برای کسب دسترسی بلندمدت به سیستمهای حیاتی تجاری.

شناسایی اهداف مشخص یک بازیگر دولتی، بینش عمیقی در مورد اولویتهای استراتژیک، نگرانیهای امنیتی و حوزههای تمرکز اطلاعاتی آن ارائه میدهد. دادههای جمعآوریشده توسط مایکروسافت به ما اجازه میدهد تا با دقت بالایی، بخشهای صنعتی و مناطق جغرافیایی را که بیش از همه در معرض خطر حملات سایبری ایران قرار دارند، کالبدشکافی کنیم. این تحلیل نشان میدهد که انتخاب اهداف، کاملاً هوشمندانه و در راستای همان انگیزههای ژئوپلیتیکی است که در بخش قبل تشریح شد.

تحلیل سه بخش اصلی این فهرست، منطق استراتژیک مهاجمان را آشکار میسازد:

- فناوری اطلاعات (۲۱درصد): این بخش به دلیل ماهیت آن، یک هدف اصلی و بسیار ارزشمند است. گزارش مایکروسافت تأکید میکند: «با بهخطرانداختن ارائهدهندگان فناوری اطلاعات، بازیگران دولتی ایران به دادههای حساس، ارتباطات مورد اعتماد و مسیری برای نفوذ همزمان به چندین بخش پاییندستی دست یافتند.» این رویکرد، یک استراتژی تطبیقپذیر برای افزایش مقیاس عملیات جاسوسی با حداقل تلاش است.

- تحقیق و دانشگاهی (۱۵درصد): این مراکز به دلیل نگهداری از حجم عظیمی از تحقیقات پیشرفته، مالکیت معنوی و دادههای حساس، همواره یکی از اهداف اصلی بازیگران دولتی بودهاند.

- دولتی (۸درصد): هدفگیری مستقیم نهادهای دولتی، کلاسیکترین شکل جاسوسی سایبری است و با هدف جمعآوری اطلاعات محرمانه سیاسی، نظامی و دیپلماتیک انجام میشود.

- علاوه بر این، هدفگیری بخش حملونقل (درصد) و دیگر زیرساختهای حیاتی (مانند انرژی و بهداشت که در دستههای دیگر قرار میگیرند) اهمیت ویژهای دارد. این حملات، همانطور که پیشتر ذکر شد، نشاندهنده تلاش برای کسب دسترسی پایدار و آمادگی برای عملیات اخلالگرانه در آینده است.

بر اساس تحلیل مایکروسافت، عملیات سایبری جمهوری اسلامی ایران با سه ویژگی کلیدی تعریف میشود: مداوم، تطبیقپذیر و با انگیزههای ژئوپلیتیک. این عملیات، فراتر از حوادث منفرد، مؤلفهای جداییناپذیر از یک استراتژی بلندمدت برای پیشبرد منافع ملی در عرصه دیجیتال است.

درک انگیزههای استراتژیک پشت عملیات سایبری یک بازیگر دولتی، کلید تحلیل رفتار و پیشبینی اقدامات آینده آن است. فعالیتهای سایبری هرگز در خلأ رخ نمیدهند؛ بلکه ابزاری برای تحقق اهداف کلان سیاسی، اقتصادی و نظامی هستند. عملیات سایبری جمهوری اسلامی که ماهیتی مداوم و تطبیقپذیر دارد، نشاندهنده رویکردی استراتژیک است که نه بر منافع مالی کوتاهمدت، بلکه بر تثبیت نفوذ و کسب برتری اطلاعاتی متمرکز است.

اهداف اصلی عملیات سایبری جمهوری اسلامی ایران در چهار حوزه کلیدی طبقهبندی میشوند:

- جاسوسی و جمعآوری اطلاعات بلندمدت: تمرکز اصلی عملیات سایبری ایران، برخلاف بسیاری از گروههای مجرمانه، نه کسب منافع مالی، بلکه جمعآوری اطلاعات از دشمنان تاریخی و رقبای منطقهای است. این رویکرد بلندمدت جاسوسی، با هدف درک عمیقتر از قابلیتها، نیات و آسیبپذیریهای رقبا، در راستای تأمین امنیت ملی و پیشبرد اهداف سیاست خارجی ایران قرار دارد. یافتههای مایکروسافت با هشدارهای نهادهای امنیت ملی همسو است؛ در اواخر سال ۲۰۲۴، برخی از این نهادها نسبت به افزایش شدید حملات «برداشت اعتبار» توسط بازیگران دولتی ایران علیه بخشهای بهداشت، دولتی، فناوری اطلاعات، انرژی و مهندسی هشدار دادند که این امر، ماهیت مداوم این کارزارها را تأیید میکند.

- دسترسی پایدار به زیرساختهای حیاتی: یکی از نگرانکنندهترین یافتههای گزارش، تمرکز ویژه بر زیرساختهای حیاتی است. هدفگیری شرکتهای کشتیرانی و لجستیک در اروپا و خلیج فارس، نمونه بارز این استراتژی است. این اقدامات صرفاً برای سرقت اطلاعات مقطعی طراحی نشدهاند، بلکه هدف آنها کسب «دسترسی بلندمدت به سیستمهای عملیاتی و دادههای تجاری حساس» است. چنین دسترسی پایداری، که نشاندهنده انگیزه ژئوپلیتیک برای اعمال نفوذ بر شریانهای اقتصادی جهانی است، به مهاجمان امکان میدهد تا در زمان دلخواه، عملیات مخربتری را به اجرا درآورند.

- آمادگی برای عملیات اخلالگرانه: گزارش مایکروسافت بهصراحت تحلیل میکند که هدفگیری بخش حملونقل، ابعادی فراتر از جاسوسی دارد. این اقدامات به عنوان آمادگی برای «اختلال در ترافیک تجاری» در آینده تلقی میشود. دسترسی به دادههای حساس و سیستمهای عملیاتی شرکتهای کشتیرانی میتواند به ایران این قابلیت را بدهد که در صورت تشدید تنشهای ژئوپلیتیک، با ایجاد اختلال در زنجیرههای تأمین جهانی، به رقبای خود آسیب بزند. این رویکرد، فضای سایبری را به عنوان یک میدان نبرد بالقوه برای به خطر انداختن تجارت جهانی با قابلیت انکارپذیری بالا، به کار میگیرد.

- نمایش قدرت و تقابل ایدئولوژیک: بخش قابل توجهی از عملیات سایبری جمهوری اسلامی ایران، به ویژه علیه اسرائیل، با هدف نمایش قدرت و پیشبرد روایتهای ایدئولوژیک انجام میشود. گزارش مایکروسافت اسرائیل را با اختلاف زیاد، اصلیترین هدف جغرافیایی جمهوری اسلامی معرفی میکند. این تمرکز شدید نشان میدهد که عملیات سایبری به عنوان ابزاری برای تداوم تقابل منطقهای، تضعیف روحیه دشمن و ارسال پیامهای بازدارنده به کار گرفته میشود. این اقدامات به ایران اجازه میدهد تا بدون ورود به درگیری نظامی مستقیم، در سطحی پایینتر از جنگ، به رقابت و اعمال فشار بر رقبای خود ادامه دهد.

این اهداف استراتژیک، یک بازیگر محاسبهگر را به تصویر میکشند که از فضای سایبری به عنوان ابزاری چندمنظوره برای پیشبرد منافع ژئوپلیتیک خود بهره میبرد. این هدفگذاری دقیق و استراتژیک، از طریق مجموعهای از تاکتیکهای عملیاتی پیچیده و در حال تحول اجرا میشود.

توزیع جغرافیایی حملات، اولویتهای ژئوپلیتیک جمهوری اسلامی ایران را به صریحترین شکل ممکن به تصویر میکشد:

- اسرائیل (۶۴درصد): با اختصاص نزدیک به دو سوم کل حملات مشاهدهشده، اسرائیل بدون شک هدف اصلی عملیات سایبری جمهوری اسلامی ایران است. این حملات اهداف چندگانهای را دنبال میکنند: جمعآوری اطلاعات استراتژیک، ایجاد اختلال در خدمات حیاتی، و نمایش قدرت در یک جنگ سایبری فرسایشی.

- ایالات متحده (۶درصد) و امارات متحده عربی (۵درصد): هدفگیری ایالات متحده با تاریخچه طولانی تنشهای دیپلماتیک و امنیتی بین دو کشور همخوانی دارد. امارات متحده عربی نیز به عنوان یک قدرت منطقهای و متحد نزدیک دشمنان ایران، یک هدف طبیعی برای عملیات جاسوسی و نفوذ محسوب میشود.

- سایر مناطق: گستره حملات به کشورهای دیگری مانند هند، یونان، آذربایجان، عربستان سعودی، بریتانیا، ترکیه و عراق نیز کشیده میشود. این پراکندگی نشاندهنده یک شبکه جاسوسی گسترده است که منافع ایران را در سراسر خاورمیانه، اروپا و فراتر از آن دنبال میکند.

این هدفگذاری دقیق و استراتژیک در صنایع و مناطق کلیدی، از طریق مجموعهای از تاکتیکهای عملیاتی به همان اندازه پیچیده و در حال تحول اجرا میشود.

تاکتیکهای در حال تحول: از خدمات ابری تا منابع مشترک

بازیگران دولتی پیشرفته برای حفظ برتری خود، دائماً در حال نوآوری و تطبیق تاکتیکهای خود برای دور زدن پدافندهای امنیتی هستند. عملیات سایبری ایران نیز از این قاعده مستثنی نیست. گزارش مایکروسافت نشان میدهد که بازیگران ایرانی فراتر از روشهای سنتی رفته و تکنیکهای مدرنی را به کار گرفتهاند که اثربخشی و پنهانکاری عملیات آنها را به طور قابل توجهی افزایش میدهد. این بخش به بررسی مؤثرترین تکنیکهای مورد استفاده توسط این بازیگران میپردازد.

یکی از مهمترین روندهای شناساییشده توسط مایکروسافت، سوءاستفاده فزاینده از زیرساختهای ابری است که نمونه بارز تطبیقپذیری تاکتیکی ایران محسوب میشود. بازیگران ایرانی به طور خاص از «حسابهای دانشجویی و آزمایشی Microsoft Azure» برای اهداف مخرب خود بهره میبرند. این حسابها برای ایجاد زیرساخت فرماندهی و کنترل (C2)، حفظ ماندگاری در شبکههای هدف و استخراج ایمیلها استفاده میشوند. مزایای این روش برای مهاجمان کاملاً واضح است: آنها به یک «زیرساخت ارزانقیمت، یکبار مصرف و با قابلیت ردیابی دشوار» دسترسی پیدا میکنند. استفاده از خدمات یک ارائهدهنده معتبر مانند مایکروسافت به ترافیک مخرب آنها اجازه میدهد تا در میان حجم عظیم ترافیک قانونی پنهان شود و شناسایی آن برای تیمهای امنیتی بسیار دشوارتر گردد.

یکی از مشاهدات جالب توجه مایکروسافت، «همپوشانی در تاکتیکها، تکنیکها و رویهها (TTPs)» بین چندین بازیگر دولتی ایرانی است. گزارش تحلیل میکند که این مشاهدات میتواند نشاندهنده «همکاری رسمی یا غیررسمی، منابع یا پرسنل مشترک، یا تلاشهای عمدی برای پنهان کردن هویت» باشد. این همگرایی در TTPs به یک اکوسیستم سایبری با هماهنگی یا منابع مرکزی اشاره دارد که در آن گروههای مختلف از ابزارها، زیرساختها یا دانش فنی مشترکی بهره میبرند. این امر تحلیل و انتساب حملات را برای مدافعان پیچیدهتر میکند، زیرا مرز بین گروههای مختلف مبهمتر میشود.

این تاکتیکهای پیشرفته نشان میدهند که بازیگران ایرانی نه تنها در استراتژی، بلکه در اجرا نیز به بلوغ رسیدهاند و از آخرین روندهای فناوری برای افزایش کارایی و پنهانکاری عملیات خود استفاده میکنند.

پیامدهای سیاسی و چشمانداز آینده هکرهای وابسته به جمهوری اسلامی ایران

تحلیل گزارش دفاع دیجیتال مایکروسافت ۲۰۲۵ تصویری واضح از جمهوری اسلامی ایران بهعنوان یک بازیگر سایبری دولتی ارائه میدهد که به صورت مداوم، تطبیقپذیر و با اهدافی کاملاً ژئوپلیتیک عمل میکند. یافتههای کلیدی نشان میدهد که عملیات سایبری ایران به عنوان یک ابزار استراتژیک برای پیشبرد منافع ملی، با تمرکز بر جاسوسی بلندمدت و کسب دسترسی پایدار به زیرساختهای حیاتی دشمنان و رقبای منطقهای به کار گرفته میشود.

پیامد اصلی گزارش این است که این عملیات صرفا برای جمعآوری اطلاعات نیست، بلکه نشاندهنده «آمادگی برای اختلال» در بخشهای استراتژیک جهانی مانند کشتیرانی و لجستیک است. این یک تغییر استراتژیک است که در آن عملیات سایبری به عنوان ابزاری در دیپلماسی دولتی ادغام شده و قادر است تجارت جهانی را با قابلیت انکارپذیری بالا به خطر اندازد.

پیچیدگی روزافزون این بازیگران نیز در گزارش برجسته شده است. اتخاذ تاکتیکهای مدرن مانند سوءاستفاده از زیرساختهای ابری، صرفاً یک نوآوری فنی نیست؛ بلکه نشاندهنده بلوغ عملیاتی و یک استراتژی حسابشده برای پنهان شدن در میان هیاهوی ترافیک قانونی اینترنت جهانی است. این امر، انتساب و مقابله با این تهدیدها را دشوارتر میسازد.

در نهایت، گزارش مایکروسافت تأکید میکند که تهدید سایبری جمهوری اسلامی ایران یک چالش گذرا نیست. ماهیت «مداوم و تطبیقپذیر» این عملیات ایجاب میکند که مدافعان در سراسر جهان، رویکردی هوشیارانه، پویا و مبتنی بر همکاری برای مقابله با این تهدید در حال تحول اتخاذ کنند.

۵. هوش مصنوعی: شمشیر دولبه در امنیت سایبری

هوش مصنوعی به طور همزمان به عنوان یک ابزار قدرتمند برای مدافعان و یک توانمندساز خطرناک برای مهاجمان عمل میکند و چشمانداز امنیت را به طور بنیادین تغییر میدهد.

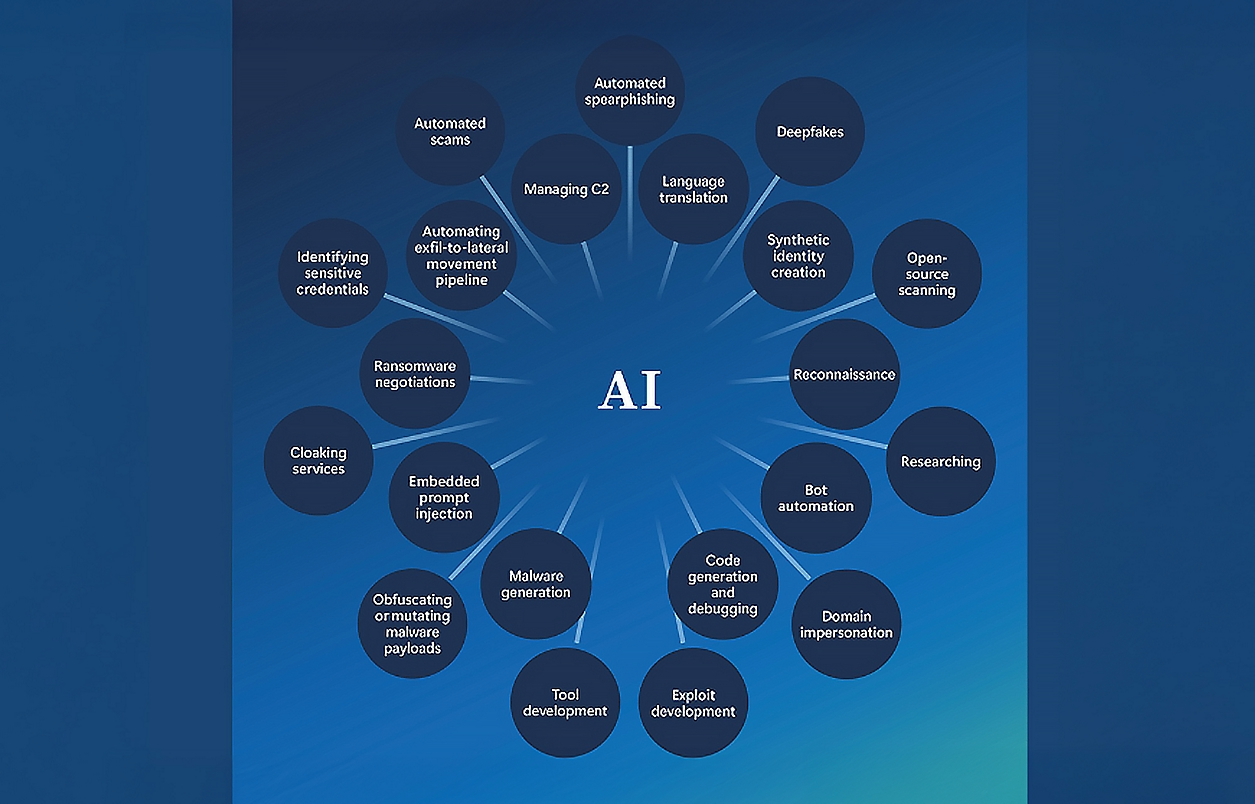

مهاجمان به سرعت در حال پذیرش هوش مصنوعی برای افزایش کارایی، مقیاس و پیچیدگی عملیات خود هستند.

- فیشینگ و مهندسی اجتماعی پیشرفته: ایمیلهای فیشینگ خودکار تولید شده توسط هوش مصنوعی نرخ کلیک ۵۴درصد را در مقایسه با ۱۲درصد برای تلاشهای استاندارد به دست آوردهاند که نشاندهنده افزایشی ۴/۵ برابری است.

- جعل هویت و دیپفیک (Deepfake): استفاده از جعلهای مبتنی بر هوش مصنوعی (مانند شناسنامههای تولید شده) ۱۹۵درصد در سطح جهان افزایش یافته است. این تکنیکها به اندازهای متقاعدکننده هستند که میتوانند آزمونهای تشخیص زنده بودن (liveness tests) را شکست دهند.

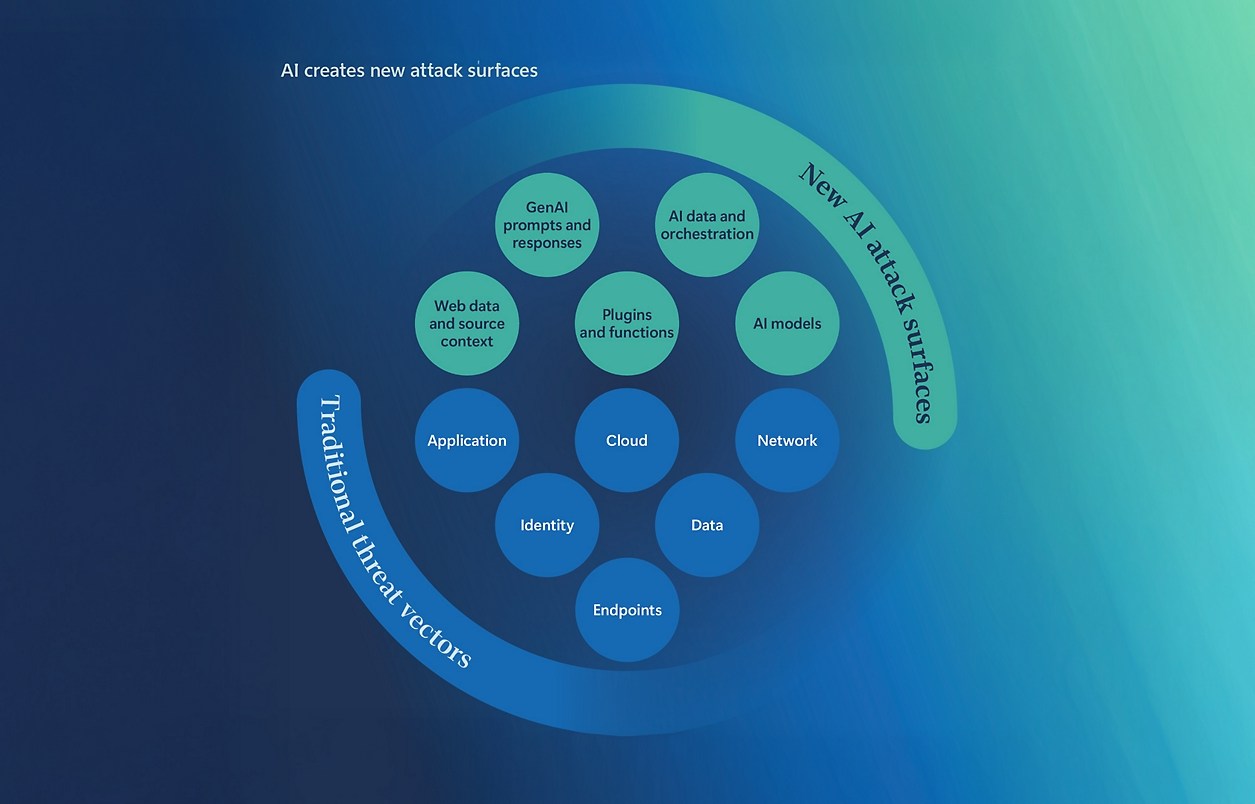

- سطوح حمله جدید: خودِ سیستمهای هوش مصنوعی به اهداف با ارزشی تبدیل شدهاند. ریسکها شامل حملات تزریق پرامپت (prompt injection)، مسمومیت دادههای آموزشی (data poisoning) و دستکاری مدل (model manipulation) است که میتوانند برای دور زدن کنترلها یا گمراه کردن مدافعان مورد استفاده قرار گیرند.

در مقابل، مدافعان نیز از هوش مصنوعی برای تقویت قابلیتهای دفاعی خود بهره میبرند.

کاهش زمان پاسخ: هوش مصنوعی زمان پاسخ به تهدیدات را از ساعتها به دقایق کاهش میدهد.

**دفاع در مقیاس: **مایکروسافت با استفاده از هوش مصنوعی، ۴ میلیارد دلار تلاش برای کلاهبرداری را خنثی کرده و در هر ساعت ۱/۶ میلیون ثبتنام حساب جعلی یا رباتمحور را مسدود کرده است.

پاسخ خودکار: ایجنتهای هوش مصنوعی (AI agents) میتوانند در عرض چند ثانیه پس از شناسایی یک تهدید، اقداماتی مانند تعلیق یک حساب کاربری مشکوک و راهاندازی فرآیند بازنشانی رمز عبور را انجام دهند و از تشدید نفوذ جلوگیری کنند.

تحلیل تهدیدات و شناسایی شکافها: مدلهای هوش مصنوعی میتوانند حجم عظیمی از دادههای اطلاعاتی تهدید را اسکن کرده و علائم هشدار اولیه را شناسایی کنند. همچنین میتوانند تهدیدات شناختهشده را با حفاظتهای موجود مقایسه کرده و آسیبپذیریها را آشکار سازند.

۶. اولویتهای دفاعی و توصیههای استراتژیک

این گزارش با ارائه مجموعهای از توصیههای عملی، یک فراخوان برای اقدام جهت تقویت وضعیت دفاعی در برابر تهدیدات پیچیده امروزی است.

- مدیریت ریسک سایبری در سطح هیئت مدیره: امنیت سایبری را یک ریسک تجاری در سطح ریسکهای مالی یا حقوقی در نظر بگیرید.

- اولویتبندی حفاظت از هویت: احراز هویت چندعاملی مقاوم در برابر فیشینگ (MFA) را در تمام حسابها اعمال کنید. MFA بیش از ۹۹درصد از تلاشهای دسترسی غیرمجاز را مسدود میکند.

- سرمایهگذاری روی افراد، نه فقط ابزارها: فرهنگ و آمادگی در کنار فناوری، عوامل اصلی دفاع و تابآوری سازمان هستند.

- دفاع از محیط پیرامونی (Perimeter): تمام نقاط ورود ممکن، از جمله داراییهای رو به وب، خدمات راه دور خارجی و شرکای زنجیره تأمین را بررسی و ایمن کنید.

- شناخت نقاط ضعف و برنامهریزی برای نفوذ: با فرض اینکه نفوذ اجتنابناپذیر است، یک برنامه پاسخ به رخداد را توسعه داده، آزمایش کرده و تمرین کنید.

- نقشهبرداری و نظارت بر داراییهای ابری: با توجه به اینکه ابر به یک هدف اصلی تبدیل شده، تمام بارهای کاری، APIها و هویتها را در محیط ابری شناسایی و نظارت کنید.

- ساخت و تمرین برای تابآوری: پشتیبانگیریها باید آزمایش شده، ایزوله و قابل بازیابی باشند.

- مشارکت در اشتراکگذاری اطلاعات: دفاع سایبری یک ورزش تیمی است. دادههای تهدید را با همتایان، گروههای صنعتی و دولت به اشتراک بگذارید.

- آمادگی برای تغییرات نظارتی: با قوانین نوظهور مانند قانون تابآوری سایبری اتحادیه اروپا (CRA) همسو شوید.

- شروع برنامهریزی برای ریسکهای هوش مصنوعی و کوانتومی: برای یک دنیای پساکوانتومی (PQC) آماده شوید و موجودی رمزنگاری خود را تهیه کرده و برای ارتقا به استانداردهای مدرن برنامهریزی کنید.